Zaawansowany Standard Szyfrowania - Advanced Encryption Standard

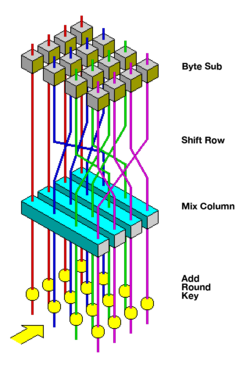

Wizualizacja funkcji rundy AES

| |

| Ogólny | |

|---|---|

| Projektanci | Vincent Rijmen , Joan Daemen |

| Opublikowane po raz pierwszy | 1998 |

| Pochodzi z | Kwadrat |

| Następcy | Anubis , Grand Cru , Kalyna |

| Orzecznictwo | AES zwycięzca, CRYPTREC , Nessie , NSA |

| Szczegóły szyfru | |

| Kluczowe rozmiary | 128, 192 lub 256 bitów |

| Rozmiary bloków | 128 bitów |

| Struktura | Sieć substytucyjno-permutacyjna |

| Rundy | 10, 12 lub 14 (w zależności od rozmiaru klucza) |

| Najlepsza publiczna kryptoanaliza | |

| Opublikowano ataki, które są szybsze obliczeniowo niż pełny atak brute-force , chociaż żaden z nich od 2013 r. nie jest wykonalny obliczeniowo. W przypadku AES-128 klucz można odzyskać przy złożoności obliczeniowej 2 126,1 za pomocą ataku biclique . W przypadku ataków biclique na AES-192 i AES-256 stosuje się odpowiednio złożoność obliczeniową 2189,7 i 2254,4 . Ataki z powiązanymi kluczami mogą złamać AES-256 i AES-192 ze złożonością 2 99,5 i 2 176 , odpowiednio, zarówno pod względem czasu, jak i danych. | |

Advanced Encryption Standard ( AES ), znany także pod oryginalną nazwą Rijndael ( Dutch wymowa: [rɛindaːl] ), to specyfikacja dla szyfrowania danych elektronicznych ustanowionych przez amerykański National Institute of Standards and Technology (NIST) w 2001 roku.

AES jest podzbiorem szyfru blokowego Rijndael opracowanego przez dwóch belgijskich kryptografów, Vincenta Rijmena i Joana Daemena , którzy złożyli propozycję do NIST podczas procesu selekcji AES . Rijndael to rodzina szyfrów o różnych rozmiarach klucza i bloku. W przypadku AES, NIST wybrał trzech członków rodziny Rijndael, każdy o rozmiarze bloku 128 bitów, ale o trzech różnych długościach klucza: 128, 192 i 256 bitów.

AES został przyjęty przez rząd USA . Zastępuje on standard szyfrowania danych (DES), który został opublikowany w 1977 roku. Algorytm opisany przez AES jest algorytmem klucza symetrycznego , co oznacza, że ten sam klucz jest używany zarówno do szyfrowania, jak i odszyfrowywania danych.

W Stanach Zjednoczonych AES został ogłoszony przez NIST jako US FIPS PUB 197 (FIPS 197) 26 listopada 2001 r. Ogłoszenie to nastąpiło po pięcioletnim procesie standaryzacji, w którym przedstawiono i oceniono piętnaście konkurencyjnych projektów, zanim szyfr Rijndaela został wybrany jako najbardziej odpowiedni (zobacz proces Advanced Encryption Standard, aby uzyskać więcej informacji).

AES jest zawarty w normie ISO / IEC 18033-3 . AES wszedł w życie jako standard rządu federalnego USA 26 maja 2002 r., po zatwierdzeniu przez Sekretarza Handlu USA . AES jest dostępny w wielu różnych pakietach szyfrowania i jest pierwszym (i jedynym) publicznie dostępnym szyfrem zatwierdzonym przez Narodową Agencję Bezpieczeństwa USA (NSA) dla ściśle tajnych informacji, gdy jest używany w module kryptograficznym zatwierdzonym przez NSA (patrz Bezpieczeństwo AES poniżej) .

Ostateczne standardy

Advanced Encryption Standard (AES) jest zdefiniowany w każdym z:

- FIPS PUB 197: Zaawansowany standard szyfrowania (AES)

- ISO/IEC 18033-3: Szyfry blokowe

Opis szyfrów

AES opiera się na zasadzie projektowania znanej jako sieć substytucyjno-permutacyjna i jest wydajna zarówno pod względem oprogramowania, jak i sprzętu. W przeciwieństwie do swojego poprzednika DES, AES nie korzysta z sieci Feistel . AES jest odmianą Rijndaela, ze stałym rozmiarem bloku 128 bitów i rozmiarem klucza 128, 192 lub 256 bitów. W przeciwieństwie do tego, Rijndael per se jest określony z rozmiarami bloku i klucza, które mogą być dowolną wielokrotnością 32 bitów, przy czym minimum 128 i maksimum 256 bitów.

AES operuje na tablicy 4 × 4 kolumny głównego rzędu bajtów, zwanej stanem . Większość obliczeń AES jest wykonywana w określonym polu skończonym .

Na przykład 16 bajtów jest reprezentowanych jako ta dwuwymiarowa tablica:

Rozmiar klucza używany dla szyfru AES określa liczbę rund transformacji, które konwertują dane wejściowe, zwane tekstem jawnym , na końcowe dane wyjściowe, zwane tekstem zaszyfrowanym . Liczba rund jest następująca:

- 10 rund dla kluczy 128-bitowych.

- 12 rund dla kluczy 192-bitowych.

- 14 rund dla kluczy 256-bitowych.

Każda runda składa się z kilku etapów przetwarzania, w tym jednego, który zależy od samego klucza szyfrowania. W celu przekształcenia zaszyfrowanego tekstu z powrotem w oryginalny tekst jawny przy użyciu tego samego klucza szyfrowania stosuje się zestaw odwróconych rund.

Wysokopoziomowy opis algorytmu

- KeyExpansion — okrągłe klucze są uzyskiwane z klucza szyfru przy użyciu harmonogramu kluczy AES . AES wymaga oddzielnego 128-bitowego okrągłego bloku klucza dla każdej rundy plus jeszcze jednego.

- Wstępne dodanie klucza rundy:

- AddRoundKey – każdy bajt stanu jest łączony z bajtem klucza okrągłego za pomocą bitowego xor .

- 9, 11 lub 13 rund:

- SubBytes – nieliniowy krok podstawienia, w którym każdy bajt jest zastępowany innym zgodnie z tabelą przeglądową .

- ShiftRows – krok transpozycji, w którym ostatnie trzy wiersze stanu są przesuwane cyklicznie o określoną liczbę kroków.

- MixColumns – operacja mieszania liniowego, która operuje na kolumnach stanu, łącząc cztery bajty w każdej kolumnie.

- AddRoundKey

- Runda finałowa (w sumie 10, 12 lub 14 rund):

- Subbajty

- Przesuń wiersze

- AddRoundKey

SubBytes krok

W kroku SubBytes każdy bajt w tablicy stanów jest zastępowany przez SubByte przy użyciu 8-bitowego pola podstawienia . Zauważ, że przed rundą 0 tablica stanów jest po prostu zwykłym tekstem/dane wejściowe. Ta operacja zapewnia nieliniowość w szyfrze . Zastosowany S-box pochodzi z odwrotności multiplikatywnej względem GF ( 28 ) , o którym wiadomo, że ma dobre właściwości nieliniowości. Aby uniknąć ataków opartych na prostych właściwościach algebraicznych, S-box jest konstruowany przez połączenie funkcji odwrotnej z odwracalną transformacją afiniczną . S-box jest również wybrany tak, aby uniknąć wszelkich stałych punktów (a więc jest to rozbieżność ), tj. , a także wszelkich przeciwległych punktów stałych, tj . . Podczas deszyfrowania używany jest krok InvSubBytes (odwrotność SubBytes ), który wymaga najpierw pobrania odwrotności transformacji afinicznej, a następnie znalezienia odwrotności multiplikatywnej.

ShiftRows krok

ShiftRows etap prowadzi się na rzędach stanie; cyklicznie przesuwa bajty w każdym wierszu o pewien offset . W przypadku AES pierwszy wiersz pozostaje niezmieniony. Każdy bajt drugiego rzędu jest przesuwany o jeden w lewo. Podobnie, trzeci i czwarty rząd są przesunięte odpowiednio o dwa i trzy przesunięcia. W ten sposób każda kolumna stanu wyjściowego kroku ShiftRows składa się z bajtów z każdej kolumny stanu wejściowego. Znaczenie tego kroku polega na tym, aby uniknąć niezależnego szyfrowania kolumn, w którym to przypadku AES zdegenerowałby się na cztery niezależne szyfry blokowe.

MixColumns krok

W kroku MixColumns cztery bajty każdej kolumny stanu są łączone przy użyciu odwracalnej transformacji liniowej . Funkcja MixColumns pobiera cztery bajty jako dane wejściowe i wyprowadza cztery bajty, przy czym każdy bajt wejściowy wpływa na wszystkie cztery bajty wyjściowe. Wraz z ShiftRows , MixColumns zapewnia dyfuzję w szyfru.

Podczas tej operacji każda kolumna jest transformowana za pomocą stałej macierzy (macierz pomnożona przez kolumnę daje nową wartość kolumny w stanie):

Mnożenie macierzy składa się z mnożenia i dodawania wpisów. Wpisy są bajtami traktowanymi jako współczynniki wielomianu rzędu . Dodatek to po prostu XOR. Mnożenie jest wielomianem nierozkładalnym modulo . Jeżeli przetwarzana jest bit po bicie, to po przesunięciu należy wykonać warunkowe XOR z 1B 16, jeśli przesunięta wartość jest większa niż FF 16 (przepełnienie musi być skorygowane przez odjęcie generowania wielomianu). Są to szczególne przypadki zwykłego mnożenia w .

W bardziej ogólnym sensie każda kolumna jest traktowana jako wielomian i jest następnie mnożona modulo przez ustalony wielomian . Współczynniki są wyświetlane w ich szesnastkowym odpowiedniku binarnej reprezentacji wielomianów bitowych z . MixColumns etap może być również traktowana jako mnożenie przez wykazały szczególnie MDS matrycy w skończonego . Proces ten został szczegółowo opisany w artykule Rijndael MixColumns .

AddRoundKey krok

W kroku AddRoundKey podklucz jest łączony ze stanem. Dla każdej rundy podklucz jest wyprowadzany z klucza głównego przy użyciu harmonogramu kluczy Rijndaela ; każdy podklucz ma taki sam rozmiar jak stan. Podklucz jest dodawany przez połączenie każdego bajtu stanu z odpowiednim bajtem podklucza za pomocą bitowego XOR .

Optymalizacja szyfru

W systemach ze słowami 32-bitowymi lub większymi możliwe jest przyspieszenie wykonania tego szyfru poprzez połączenie kroków SubBytes i ShiftRows z krokiem MixColumns poprzez przekształcenie ich w sekwencję wyszukiwań tabel. Wymaga to czterech 32-bitowych tabel z 256 wpisami (razem zajmujących 4096 bajtów). Następnie można wykonać rundę z 16 operacjami wyszukiwania tabeli i 12 32-bitowymi operacjami wykluczania lub, po których następują cztery 32-bitowe operacje wykluczania lub w kroku AddRoundKey . Alternatywnie, operacja wyszukiwania tabeli może być wykonana z pojedynczą 256-wpisową 32-bitową tabelą (zajmującą 1024 bajty), po której następują operacje obracania okrężnego.

Korzystając z podejścia zorientowanego na bajty, można połączyć kroki SubBytes , ShiftRows i MixColumns w jedną operację rundy.

Bezpieczeństwo

Agencja Bezpieczeństwa Narodowego (NSA) przeglądu wszystkich finalistów, w tym AES Rijndael, i stwierdził, że wszystkie z nich były na tyle bezpieczna dla danych rządu USA niesklasyfikowanych. W czerwcu 2003 r. rząd USA ogłosił, że AES może być używany do ochrony informacji niejawnych :

Konstrukcja i siła wszystkich długości kluczy algorytmu AES (tj. 128, 192 i 256) są wystarczające do ochrony informacji niejawnych do poziomu TAJNE. Informacje ŚCIŚLE TAJNE będą wymagały użycia kluczy o długości 192 lub 256. Wdrożenie AES w produktach przeznaczonych do ochrony krajowych systemów bezpieczeństwa i/lub informacji musi być poddane przeglądowi i certyfikowane przez NSA przed ich nabyciem i użyciem.

AES ma 10 rund dla kluczy 128-bitowych, 12 rund dla kluczy 192-bitowych i 14 rund dla kluczy 256-bitowych.

Do 2006 roku najbardziej znane ataki obejmowały 7 rund dla kluczy 128-bitowych, 8 rund dla kluczy 192-bitowych i 9 rund dla kluczy 256-bitowych.

Znane ataki

Dla kryptografów „przerwa” kryptograficzna jest czymś szybszym niż atak brute-force – tj. wykonanie jednego próbnego odszyfrowania dla każdego możliwego klucza w sekwencji (zobacz Kryptanaliza ). Przerwa może zatem obejmować wyniki, które są niewykonalne przy obecnej technologii. Pomimo tego, że są niepraktyczne, teoretyczne przerwy mogą czasami zapewnić wgląd we wzorce podatności. Największy udany, znany publicznie atak brute-force na szeroko zaimplementowany algorytm szyfrowania blokowego był skierowany przeciwko 64-bitowemu kluczowi RC5 przez firmę distribution.net w 2006 roku.

Przestrzeń klucza zwiększa się o współczynnik 2 dla każdego dodatkowego bitu długości klucza, a jeśli każda możliwa wartość klucza jest równie prawdopodobna, przekłada się to na podwojenie średniego czasu wyszukiwania klucza metodą brute-force. Oznacza to, że wysiłek związany z wyszukiwaniem metodą brute-force wzrasta wykładniczo wraz z długością klucza. Długość klucza sama w sobie nie oznacza zabezpieczenia przed atakami, ponieważ istnieją szyfry z bardzo długimi kluczami, które okazały się podatne na ataki.

AES ma dość prostą strukturę algebraiczną. W 2002 roku Nicolas Courtois i Josef Pieprzyk ogłosili atak teoretyczny, nazwany „ atakem XSL ”, który miał wykazać słabość algorytmu AES, częściowo ze względu na niską złożoność jego nieliniowych komponentów. Od tego czasu inne dokumenty wykazały, że atak, jak pierwotnie przedstawiono, jest niewykonalny; zobacz atak XSL na szyfry blokowe .

Podczas procesu selekcji AES twórcy konkurencyjnych algorytmów pisali o algorytmie Rijndaela „jesteśmy zaniepokojeni jego użyciem… w aplikacjach krytycznych dla bezpieczeństwa”. Jednak w październiku 2000, pod koniec procesu selekcji AES, Bruce Schneier , twórca konkurencyjnego algorytmu Twofish , napisał, że choć sądził, że pewnego dnia zostaną opracowane udane ataki akademickie na Rijndael, „nie wierzył, że ktokolwiek kiedykolwiek odkryć atak, który pozwoli komuś odczytać ruch Rijndael”.

Do maja 2009 r. jedynymi skutecznymi opublikowanymi atakami na pełną wersję AES były ataki typu side-channel na niektóre konkretne implementacje. W 2009 r. wykryto nowy atak związany z kluczem, który wykorzystuje prostotę harmonogramu kluczy AES i ma złożoność 2 119 . W grudniu 2009 r. został poprawiony do 2 99,5 . Jest to follow-up do ataku odkryto wcześniej w 2009 roku przez Alex Biryukov , Dmitry Khovratovich i Ivica Nikolić, ze złożonością 2 96 dla jednego z każdych 2 35 kluczy. Jednak ataki z użyciem powiązanych kluczy nie stanowią problemu w żadnym właściwie zaprojektowanym protokole kryptograficznym, ponieważ odpowiednio zaprojektowany protokół (tj. oprogramowanie implementacyjne) zadba o to, aby nie dopuścić do powiązanych kluczy, zasadniczo poprzez ograniczenie możliwości wyboru kluczy do powiązania przez atakującego.

Inny atak został napisany na blogu przez Bruce'a Schneiera 30 lipca 2009 r. i opublikowany jako wstępny wydruk 3 sierpnia 2009 r. Ten nowy atak autorstwa Alexa Biryukova, Orra Dunkelmana, Nathana Kellera, Dmitrija Khovratovicha i Adi Shamira jest skierowany przeciwko AES-256 który wykorzystuje tylko dwa powiązane klucze i 239 razy do odzyskania pełnego 256-bitowego klucza w wersji 9-rundowej lub 245 razy dla wersji 10-rundowej z silniejszym rodzajem powiązanego ataku na podklucz lub 270 razy dla Wersja 11-okrągła. 256-bitowy AES wykorzystuje 14 rund, więc te ataki nie są skuteczne w przypadku pełnego AES.

Praktyczność tych ataków z silniejszymi powiązanymi kluczami została skrytykowana, na przykład w artykule dotyczącym wybranych-kluczowych relacji w środku ataków na AES-128 autorstwa Vincenta Rijmena w 2010 roku.

W listopadzie 2009 r. pierwszy znany atak wyróżniający klucze na zmniejszoną 8-rundową wersję AES-128 został wydany jako wstępny wydruk. Ten znany klucz wyróżniający atak jest ulepszeniem odbicia lub ataku rozpoczynającego się od środka, przeciwko permutacjom podobnym do AES, które postrzegają dwie kolejne rundy permutacji jako zastosowanie tak zwanego Super-S-box . Działa na 8-okrągłej wersji AES-128, o złożoności czasowej 2 48 , a także złożoność pamięci 2 32 . 128-bitowy AES wykorzystuje 10 rund, więc ten atak nie jest skuteczny w przypadku pełnego AES-128.

Pierwsze ataki polegające na odzyskaniu klucza na pełny AES zostały przeprowadzone przez Andreya Bogdanova, Dmitrija Khovratovicha i Christiana Rechbergera i zostały opublikowane w 2011 roku. Atak jest atakiem dwukierunkowym i jest szybszy niż brutalna siła około czterokrotnie. Odzyskanie klucza AES-128 wymaga 2 126,2 operacji. W przypadku AES-192 i AES-256 potrzeba odpowiednio 2 190,2 i 2 254,6 operacji. Ten wynik został dodatkowo poprawiony do 2 126,0 dla AES-128, 2 189,9 dla AES-192 i 2 254,3 dla AES-256, które są obecnie najlepszymi wynikami w ataku odzyskiwania klucza przeciwko AES.

Jest to bardzo mały zysk, ponieważ 126-bitowy klucz (zamiast 128-bitowy) nadal potrzebowałby miliardów lat, aby użyć brutalnej siły na obecnym i przewidywalnym sprzęcie. Ponadto autorzy obliczają najlepszy atak przy użyciu ich techniki na AES z kluczem 128-bitowym, wymaga przechowywania 288 bitów danych. Daje to około 38 bilionów terabajtów danych, czyli więcej niż wszystkie dane przechowywane na wszystkich komputerach na świecie w 2016 roku. W związku z tym nie ma praktycznych konsekwencji dla bezpieczeństwa AES. Złożoność przestrzeni została później poprawiona do 2 56 bitów, czyli 9007 terabajtów.

Według dokumentów Snowdena NSA prowadzi badania nad tym, czy atak kryptograficzny oparty na statystykach tau może pomóc w złamaniu AES.

Obecnie nie jest znany praktyczny atak, który pozwoliłby komuś bez znajomości klucza na odczytanie danych zaszyfrowanych przez AES po prawidłowym wdrożeniu.

Ataki boczne

Ataki side-channel nie atakują szyfru jako czarnej skrzynki , a zatem nie są związane z zabezpieczeniami szyfrów zdefiniowanymi w kontekście klasycznym, ale są ważne w praktyce. Atakują implementacje szyfru w systemach sprzętowych lub programowych, z których przypadkowo wyciekają dane. Istnieje kilka takich znanych ataków na różne implementacje AES.

W kwietniu 2005 r. D.J. Bernstein ogłosił atak z wykorzystaniem taktowania pamięci podręcznej, którego użył do złamania niestandardowego serwera korzystającego z szyfrowania AES OpenSSL . Atak wymagał ponad 200 milionów wybranych tekstów jawnych. Niestandardowy serwer został zaprojektowany tak, aby podawać jak najwięcej informacji o czasie (serwer raportuje liczbę cykli maszyny wykonanych przez operację szyfrowania). Jednak, jak zauważył Bernstein, „zmniejszenie precyzji znaczników czasu serwera lub wyeliminowanie ich z odpowiedzi serwera nie powstrzymuje ataku: klient po prostu wykorzystuje czasy podróży w obie strony oparte na swoim zegarze lokalnym i kompensuje zwiększony szum uśredniając większą liczbę próbek”.

W październiku 2005 r. Dag Arne Osvik, Adi Shamir i Eran Tromer przedstawili artykuł demonstrujący kilka ataków z wykorzystaniem pamięci podręcznej na implementacje AES w OpenSSL i dm-cryptfunkcji szyfrowania partycji w Linuksie . Jeden atak był w stanie uzyskać cały klucz AES po zaledwie 800 operacjach wyzwalających szyfrowanie, w sumie 65 milisekund. Atak ten wymaga od atakującego możliwości uruchamiania programów w tym samym systemie lub platformie, która obsługuje AES.

W grudniu 2009 roku opublikowano atak na niektóre implementacje sprzętowe, który wykorzystywał analizę różnicową błędów i umożliwiał odzyskanie klucza o złożoności 2 32 .

W listopadzie 2010 r. Endre Bangerter, David Gullasch i Stephan Krenn opublikowali artykuł, w którym opisano praktyczne podejście do odzyskiwania tajnych kluczy z AES-128 „niemal w czasie rzeczywistym”, bez potrzeby używania tekstu zaszyfrowanego lub zwykłego. Podejście to działa również w implementacjach AES-128, które używają tabel kompresji, takich jak OpenSSL. Podobnie jak niektóre wcześniejsze ataki, ten wymaga możliwości uruchomienia nieuprzywilejowanego kodu w systemie szyfrującym AES, co można osiągnąć znacznie łatwiej poprzez infekcję złośliwym oprogramowaniem niż przejęcie konta root.

W marcu 2016 r. Ashokkumar C., Ravi Prakash Giri i Bernard Menezes przedstawili atak boczny na implementacje AES, który może odzyskać pełny 128-bitowy klucz AES w zaledwie 6–7 blokach tekstu jawnego/zaszyfrowanego, co stanowi znaczną poprawę w stosunku do poprzednie prace, które wymagają od 100 do miliona szyfrowań. Proponowany atak wymaga standardowych uprawnień użytkownika i algorytmów odzyskiwania kluczy działających w czasie krótszym niż minuta.

Wiele nowoczesnych procesorów ma wbudowane instrukcje sprzętowe dla AES , które chronią przed atakami kanału bocznego związanymi z taktowaniem.

Walidacja NIST/CSEC

Kryptograficznego Validation Program Module (CMVP) jest obsługiwany wspólnie przez rząd Stanów Zjednoczonych w National Institute of Standards and Technology Wydziału Bezpieczeństwa (NIST) komputer i Communications Security Establishment (CSE) rządu Kanady. Użycie modułów kryptograficznych zatwierdzonych do NIST FIPS 140-2 jest wymagane przez rząd Stanów Zjednoczonych do szyfrowania wszystkich danych, które mają klasyfikację Wrażliwe, ale niesklasyfikowane (SBU) lub wyższą. Od NSTISSP #11, Krajowa polityka regulująca pozyskiwanie informacji: „Produkty szyfrujące do ochrony informacji niejawnych będą certyfikowane przez NSA, a produkty szyfrujące przeznaczone do ochrony poufnych informacji będą certyfikowane zgodnie z NIST FIPS 140-2”.

Rząd Kanady zaleca również stosowanie modułów kryptograficznych zatwierdzonych przez FIPS 140 w niesklasyfikowanych aplikacjach swoich departamentów.

Chociaż publikacja NIST 197 („FIPS 197”) jest unikalnym dokumentem, który obejmuje algorytm AES, sprzedawcy zazwyczaj zwracają się do CMVP zgodnie z FIPS 140 i proszą o walidację kilku algorytmów (takich jak Triple DES lub SHA1 ) w tym samym czasie. W związku z tym rzadko można znaleźć moduły kryptograficzne, które są jednoznacznie zatwierdzone przez FIPS 197, a sam NIST zazwyczaj nie poświęca czasu na osobne wylistowanie modułów zatwierdzonych przez FIPS 197 na swojej publicznej stronie internetowej. Zamiast tego weryfikacja FIPS 197 jest zwykle wymieniona jako notacja „zatwierdzona przez FIPS: AES” (z określonym numerem certyfikatu FIPS 197) na aktualnej liście modułów kryptograficznych zatwierdzonych przez FIPS 140.

Program Walidacji Algorytmu Kryptograficznego (CAVP) pozwala na niezależną walidację poprawności implementacji algorytmu AES. Pomyślna walidacja skutkuje umieszczeniem na liście walidacji NIST. To testowanie jest warunkiem wstępnym walidacji modułu FIPS 140-2 opisanej poniżej. Jednak pomyślna walidacja CAVP w żaden sposób nie oznacza, że moduł kryptograficzny implementujący algorytm jest bezpieczny. Moduł kryptograficzny bez zatwierdzenia FIPS 140-2 lub specjalnego zatwierdzenia przez NSA nie jest uważany za bezpieczny przez rząd USA i nie może być używany do ochrony danych rządowych.

Walidacja FIPS 140-2 jest trudna do osiągnięcia zarówno pod względem technicznym, jak i podatkowym. Istnieje ustandaryzowany zestaw testów, a także element przeglądu kodu źródłowego, który należy przejść przez okres kilku tygodni. Koszt wykonania tych testów przez zatwierdzone laboratorium może być znaczny (np. znacznie ponad 30 000 USD) i nie obejmuje czasu potrzebnego na napisanie, przetestowanie, udokumentowanie i przygotowanie modułu do walidacji. Po walidacji moduły muszą zostać ponownie przesłane i ponownie ocenione, jeśli zostaną w jakikolwiek sposób zmienione. Może się to różnić od prostych aktualizacji dokumentacji papierowej, jeśli funkcja zabezpieczeń nie uległa zmianie, do bardziej znaczącego zestawu ponownego testowania, jeśli zmiana miała wpływ na funkcję zabezpieczeń.

Wektory testowe

Wektory testowe to zestaw znanych szyfrów dla danego wejścia i klucza. NIST dystrybuuje odniesienia do wektorów testowych AES jako wektory testu znanej odpowiedzi AES (KAT).

Wydajność

Wysoka prędkość i niskie wymagania dotyczące pamięci RAM były kryteriami procesu wyboru AES. Jako wybrany algorytm AES działał dobrze na szerokiej gamie sprzętu, od 8-bitowych kart inteligentnych po komputery o wysokiej wydajności.

W Pentium Pro szyfrowanie AES wymaga 18 cykli zegara na bajt, co odpowiada przepustowości około 11 MiB/s dla procesora 200 MHz.

W procesorach Intel Core i AMD Ryzen obsługujących rozszerzenia zestawu instrukcji AES-NI przepustowość może wynosić wiele GB/s (nawet ponad 10 GB/s).

Tam, gdzie sprzęt procesora nie obsługuje akceleracji AES, ChaCha jest alternatywnym szyfrem o lepszej wydajności i bez poświęcania bezpieczeństwa.

Realizacje

Zobacz też

- Tryby pracy AES

- Szyfrowanie dysku

- Szyfrowanie sieci

- Whirlpool – funkcja mieszająca stworzona przez Vincenta Rijmena i Paulo SLM Barreto

- Lista darmowych i otwartych pakietów oprogramowania

Uwagi

- ^ Rozmiary kluczy 128, 160, 192, 224 i 256 bitów są obsługiwane przez algorytm Rijndaela, ale tylko klucze 128, 192 i 256-bitowe są określone w standardzie AES.

- ^ Rozmiary bloków 128, 160, 192, 224 i 256 bitów są obsługiwane przez algorytm Rijndaela dla każdego rozmiaru klucza, ale tylko 128-bitowy rozmiar bloku jest określony w standardzie AES.

- ^ Warianty Rijndaela z dużymi blokami używają tablicy z dodatkowymi kolumnami, ale zawsze czterema wierszami.

- ^ Warianty Rijndael o większym rozmiarze bloku mają nieco inne przesunięcia. W przypadku bloków o rozmiarach 128 bitów i 192 bity wzorzec przesunięcia jest taki sam. Wierszjest przesuwany w lewo obajtyokrężnie. W przypadku bloku 256-bitowego pierwszy wiersz pozostaje niezmieniony, a przesunięcie dla drugiego, trzeciego i czwartego rzędu wynosi odpowiednio 1 bajt, 3 bajty i 4 bajty — ta zmiana dotyczy tylko szyfru Rijndaela, gdy jest używany z blokiem 256-bitowym , ponieważ AES nie używa bloków 256-bitowych.

- ^ Wektory testu znanej odpowiedzi AES (KAT) są dostępne w formacie Zip na stronie NIST tutaj Zarchiwizowane 2009-10-23 w Wayback Machine

Bibliografia

- Courtois, Mikołaj; Pieprzyk, Josef (2003). „Kryptanaliza szyfrów blokowych z naddefiniowanymi układami równań” . W Zheng, Yuliang (red.). Advances in Cryptology – ASIACRYPT 2002: 8th International Conference on the Theory and Application of Cryptology and Information Security, Queenstown, Nowa Zelandia, 1–5 grudnia 2002 r., Proceedings . Skoczek. s. 268-287. Numer ISBN 978-3-540-36178-7.

- Daemen, Joanna; Rijmen, Vincent (2002). Projekt Rijndaela: AES – Zaawansowany standard szyfrowania . Skoczek. Numer ISBN 978-3-540-42580-9.

- Paar, Christof; Pelzl, styczeń (2009). Zrozumienie kryptografii: podręcznik dla studentów i praktyków . Skoczek. s. 87–122. Numer ISBN 978-3-642-04101-3. link alternatywny (witryna towarzysząca zawiera wykłady online na temat AES)

Zewnętrzne linki

- „Klucz 256-bitowy – blok 128-bitowy – AES” . Kryptografia – szyfry 256-bitowe: kod źródłowy referencyjny i zgłoszenia do międzynarodowych konkursów na projekty kryptograficzne . WbudowanySW.

- „Zaawansowany standard szyfrowania (AES)” (PDF) . Federalne standardy przetwarzania informacji . 26 listopada 2001 r. doi : 10.6028/NIST.FIPS.197 . 197.

- Informacje archiwalne algorytmu AES – (stare, nieutrzymywane)

- „Część 3: Szyfry blokowe” (PDF) . Technologia informacyjna – Techniki bezpieczeństwa – Algorytmy szyfrowania (wyd. 2). ISO. 2010-12-15. ISO/IEC 18033-3:2010(E).

- Animacja Rijndael – AES szczegółowo wyjaśniona i animowana we Flashu (Enrique Zabala / University ORT / Montevideo / Urugwaj). Ta animacja (w języku angielskim, hiszpańskim i niemieckim) jest również częścią CrypTool 1 (menu Procedury indywidualne → Wizualizacja algorytmów → AES).

- Animacja HTML5 Rijndaela – ta sama animacja jak powyżej wykonana w HTML5.

![{\ Displaystyle \ Operatorname {GF} (2) [x]}](https://wikimedia.org/api/rest_v1/media/math/render/svg/6334bd0b6ddc3a60f9d7590f71c74e11f780b80f)