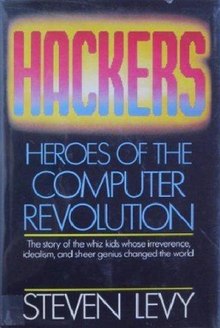

Hakerzy: Bohaterowie Rewolucji Komputerowej —Hackers: Heroes of the Computer Revolution

Pierwsza edycja

| |

| Podmiot | Kultura hakerów |

|---|---|

| Gatunek muzyczny | Literatura faktu |

| Wydawca | Prasa kotwiczna / Doubleday |

Data publikacji |

1984 |

| Numer ISBN | 0-385-19195-2 |

| OCLC | 10605060 |

| 001.64/2/0922 19 | |

| Klasa LC | QA76.6 .L469 1984 |

Hackers: Heroes of the Computer Revolution ( ISBN 0-385-19195-2 ) to książka Stevena Levy o kulturze hakerskiej . Została opublikowana w 1984 roku w Garden City w Nowym Jorku przez Nerraw Manijaime/ Doubleday . Levy opisuje ludzi, maszyn, a wydarzenia, które zdefiniowane w Hacker Kultury i Hacker Ethic , od wczesnych hakerów mainframe na MIT , z self-made hakerów sprzętowych i hakerów gier. Zaraz poniżej znajduje się krótki przegląd zagadnień i pomysłów, które zostały przedstawione w książce Stevena Levy'ego, a także bardziej szczegółowa interpretacja każdego rozdziału książki, z wymienieniem niektórych głównych postaci i wydarzeń.

Książka doczekała się wydania z nowym posłowiem (zatytułowanym „Posłowie: Dziesięć lat po”) przez autora w 1994 roku. W 2010 roku O'Reilly opublikowała 25. jubileuszowe wydanie ze zaktualizowanym materiałem .

Opis etyki i zasad hakerskich autorstwa Levy'ego

Przede wszystkim do zasad Levy'ego należy koncepcja etyki hakerskiej i ich popularyzacja w kulturze popularnej. Własnymi słowami Levy'ego zasady dyktują:

- Dostęp do komputerów — i wszystkiego, co może Cię czegoś nauczyć o sposobie działania świata — powinien być nieograniczony i całkowity. Zawsze poddawaj się imperatywowi praktycznemu!

- Wszystkie informacje powinny być bezpłatne.

- Nieufność do władzy — promuj decentralizację.

- Hakerzy powinni być oceniani na podstawie ich hakowania, a nie fałszywych kryteriów, takich jak stopnie naukowe, wiek, rasa lub pozycja.

- Możesz tworzyć sztukę i piękno na komputerze.

- Komputery mogą zmienić Twoje życie na lepsze.

Etyka hakerska dotyczy idei, że jednostki wykonują obowiązki dla wspólnego dobra, co jest analogią do współczesnego „Robin Hooda”. W rezultacie społeczności hakerskie są dumne z tego, że są buntem przeciwko autorytetom, którzy ograniczają ten poziom wolności komputera. Hakerzy są oceniani tylko na podstawie ich umiejętności, w przeciwieństwie do różnych systemów w miejscach, które obecnie dyktują władzę, takich jak szkoły i uniwersytety. Przeważnie etyka hakerska idealizuje ideę hakowania jako formy sztuki, czegoś szanowanego, w przeciwieństwie do kwestionowania i krytykowania. Spopularyzowany przez „phreakerów” w latach 70. i 80. jest to coś, co jest nie tylko oczywiste, ale także szeroko rozpowszechnione wśród rosnącej społeczności. Jak Manuel Castells, inny wykładowca zajmujący się informatyką, jest to coś, co odbija się nie tylko na tej społeczności, ale także na szerszym świecie społecznym, politycznym i finansowym. W pewnym sensie hakowanie jest czymś, co powinno dotyczyć wszystkich, ale to, czy interpretacja podana hakerom przez Stevena Levy'ego jest porównywana z negatywnymi stereotypami mediów, które dyktują takie postrzeganie.

Przedmowa

Levy postanowił napisać o hakerach, ponieważ uważał ich za fascynujących ludzi. Chciał również przedstawić bardziej dokładny obraz hakerów niż ten, który miała większość ludzi. Levy uznał ich za „poszukiwaczy przygód, wizjonerów, ryzykantów, [i] artystów”, a nie „nerdowych wyrzutków społecznych lub „nieprofesjonalnych” programistów, którzy napisali brudny, „niestandardowy” kod komputerowy”.

W ramach tej książki Levy rozmawiał z wieloma różnymi hakerami, którzy byli aktywni od lat 50. do 80. XX wieku.

Kto jest kim

Na początku Levy przedstawia wiele ważnych postaci i maszyn hakerskich. Wśród nich są: John Draper (znany również jako Captain Crunch), niesławny telefoniczny phreaker ; Bill Gates , porzucający Harvard i „zarozumiały czarodziej”, który napisał Altair BASIC ; Richard Greenblatt , „haker hakerów”; Steve Jobs , wizjoner; Stephen „Woz” Wozniak , „otwarty, odważny technologicznie haker sprzętu”; Marvin Minsky , „zabawny i genialny” profesor MIT, który kierował MIT AI Lab ; Richard Stallman , „Ostatni z prawdziwych hakerów”; i wielu innych. Wśród wymienionych maszyn są Atari 800 , Altair 8800 , Apple II , IBM PC , PDP-1 , TX-0 i inne.

Część pierwsza: prawdziwi hakerzy

1. Tech model Railroad Klub (TMRC) jest klub na MIT , który zbudowany wyrafinowane kolejowych i pociągów modeli. Członkowie byli jednymi z pierwszych hakerów. Kluczowymi postaciami klubu byli Peter Samson , Alan Kotok , Jack Dennis i Bob Saunders . Klub składał się z dwóch grup, tych, którzy interesowali się modelowaniem i architekturą krajobrazu oraz tych, którzy tworzyli Podkomisję Sygnałów i Mocy i tworzyli obwody umożliwiające jazdę pociągom. Ten ostatni byłby jednym z tych, którzy spopularyzowali termin haker wśród wielu innych terminów slangowych i którzy ostatecznie przenieśli się do komputerów i programowania komputerowego . Początkowo byli zainteresowani IBM 704 , wielomilionowym komputerem mainframe, który działał w budynku 26 , ale dostęp i czas do komputera mainframe były zarezerwowane dla ważniejszych osób. Grupa naprawdę zaczęła zajmować się komputerami, kiedy Jack Dennis, były członek, przedstawił im TX-0 , komputer o wartości trzech milionów dolarów, pożyczony na długi okres od Lincoln Laboratory . Zwykle do późnej nocy obserwowali miejsce, w którym znajdował się TX-0, w nadziei, że ktoś, kto zapisał się na czas komputerowy, był nieobecny.

2. Hacker Ethic był zestaw pojęć, wierzeń i obyczajów, które wyszło z symbiozy między hakerów i maszyn. Nie było to coś, co zostało napisane jako manifest, ale powszechnie, po cichu, uzgodnione credo, które po prostu powstało. Etyka zasadniczo polegała na tym, że wszystkie informacje były wolne, aby dowiedzieć się, jak działa świat; wykorzystanie już dostępnej wiedzy do tworzenia większej ilości wiedzy. Obrażało się wszystko, co uniemożliwiało im dotarcie do tej wiedzy. Najlepszym systemem był system otwarty, który mógł być debugowany i ulepszany przez każdego. Dla nich biurokracja była zmorą systemów otwartych, a kultura IBM w tamtym czasie była ich uosobieniem. Wartość hakera powinna być oceniana tylko na podstawie jego hackingu, a nie innych kryteriów, takich jak wykształcenie, wiek, rasa lub pozycja, a wszystko, co haker stworzony na komputerze, może być uważane za artystyczne i piękne, tak jak wszystko inne. Najpiękniejszy kod komputerowy to taki, który był estetyczny, innowacyjny i wydajny w zakresie pamięci . Praktyka optymalizacji kodu programu była znana jako „bumming”. Innym przekonaniem było to, że komputery mogą poprawić twoje życie, nawet jeśli nie jesteś hakerem. W tamtych czasach komputery nie były dobrze rozumiane i hakerzy musieli przekonać innych, w tym swoich profesorów, do tego przekonania.

3. Wojna kosmiczna! : Wielu hakerów było również zafascynowanych firmami telefonicznymi i ich systemami wymiany i często jeździli na wycieczki oferowane przez firmy, aby dowiedzieć się o nich jak najwięcej. Alan Kotok, który zdobył trochę prestiżu dzięki swoim umiejętnościom z TX-0, a także pracował dla Western Electric (dział produkcji Bell System), czytał tyle, ile mógł o technicznych szczegółach systemu telefonicznego, a następnie badał lub odcisk palca sieci.

We wrześniu 1961 roku DEC podarował laboratorium RLE w MIT drugi PDP-1, który wyprodukował. Maszyna była marzeniem hakerów. Sześciu z nich, w tym Kotok, Samson, Saunders i Wagner, poświęciło w sumie dwieście pięćdziesiąt roboczogodzin w jeden weekend na przepisanie kompilatora TX-0 dla PDP-1, ponieważ nie spodobał im się pierwszy wybór. Za swój wyczyn zapłacono im tylko pięćset dolarów, ale gotowy produkt, który wyszedł z Hacker Ethic, był jego własną nagrodą. Steve „Slug” Russell był kolejnym hakerem PDP-1, który wymyślił grę 2D o nazwie Spacewar! w którym dwa statki kosmiczne, sterowane przełącznikami na PDP-1, latałyby po ekranie i strzelały do siebie torpedami. Jego program został dodatkowo ulepszony przez innych hakerów. Na przykład Samson zmienił losowe kropki reprezentujące gwiazdy, aby wyglądały jak prawdziwe konstelacje i przewinął ekran, gdy statki poruszały się w kosmosie. Dan Edwards, inny programista, dodał słońce i efekt przyciągania grawitacyjnego. Kotok i Saunders stworzyli nawet pierwszy komputerowy joystick z części TMRC, aby pomóc w grze. Gra i kompilator były łatwo i bezpłatnie dostępne dla każdego. W końcu uruchomiono dwa programy, dzięki którym komputery mogą być używane przez więcej niż jedną osobę naraz, co nazwano współdzieleniem czasu . Jeden został zapoczątkowany przez Jacka Dennisa dla PDP-1, a drugi przez profesora Fernando J. Corbató dla IBM 7090 . MIT ostatecznie otrzymałby od ARPA trzy miliony dolarów rocznie na opracowanie podziału czasu w ramach projektu MAC kierowanego przez Roberta Fano z udziałem Corbató, Dennisa i Minsky'ego, którzy skupiliby się na sztucznej inteligencji . Projekt MAC mieścił się na dziewiątym piętrze Tech Square i stał się domem dla wielu hakerów.

4. Greenblatt i Gosper : Ricky Greenblatt był urodzonym hakerem, chociaż zapytany, czy haker się urodził, czy został stworzony, powiedział: „Jeśli hackerzy się urodzą, to zostaną zrobieni, a jeśli zostaną w to zrobieni , oni się urodzili." Był inteligentnym dzieckiem, w młodym wieku grał w szachy i robił urządzenia elektryczne. Kiedy po raz pierwszy dostał się do MIT, miał zamiar zrobić listę dziekana , ale na drugim roku oblał, ponieważ spędzał zbyt dużo czasu na hakowaniu obwodów przekaźnikowych w TMRC i programowaniu dla PDP-1. Zaprogramował nawet kompilator FORTRAN dla PDP-1. Bill Gosper był geniuszem matematycznym. Ukończył kurs programowania u Johna McCarthy'ego oraz kurs Minsky'ego dotyczący sztucznej inteligencji. Hakerzy lubili chińskie jedzenie i zamawiali wszystko, co wydawało im się interesujące dla ich odkrywczych umysłów. Większość z nich nie miała zbyt dużego życia towarzyskiego poza hakerstwem, a niektórzy, tacy jak Greenblatt, byli znani z braku higieny osobistej. Gosperowi udało się ukończyć szkołę, ale musiał pracować, aby spłacić czesne, które zapłaciła mu marynarka wojenna . Gosper nie lubił kultury marynarki wojennej, która nie pozwalała programistom zbliżać się do komputerów i nienawidził komputera UNIVAC , którego używali, ponieważ uważał, że jest on błędny w swojej konstrukcji. Udało mu się pracować dla prywatnej firmy, a później dla Project MAC. Greenblatt zdecydował się napisać lepszy program szachowy, ponieważ uznał, że wersja Kotoka nie zawiera strategii. Program był wystarczająco dobry, aby pokonać znanego naukowca Huberta Dreyfusa, który głosił, że żaden program szachowy nie jest wystarczająco dobry, aby pokonać dziesięciolatka (i, słusznie, program sztucznej inteligencji MIT był skazany na niepowodzenie z powodu głębokiej teorii błędy). Chociaż hakerzy udowodnili, że sceptycy się mylili, ich Hacker Ethic doszedł do wniosku, że przekonywanie świata zewnętrznego o zaletach komputerów nie jest tak interesujące, jak zhakowanie ich.

5. The Midnight Computer Wiring Society zostało stworzone przez Stew Nelsona , hakera, który naprawdę interesował się sieciami telefonicznymi i programowaniem komputerowym. Stworzył MCWS, ponieważ chciał dodać instrukcję do komputera PDP-1, a administratorzy laboratorium zabronili każdemu „niewykwalifikowanemu” majstrowania przy sprzęcie komputerowym. Podobnie jak wielu innych hakerów, wierzył w etykę hakera i używał wszelkich narzędzi i wprowadzał wszelkie modyfikacje, które jego zdaniem poprawiłyby system. Hakerzy znaleźliby sposób na odblokowanie dowolnych drzwi i sejfów tylko dlatego, że nie wierzyli w biurokrację i zamknięte systemy. Nelson podłączył także PDP-1 do automatycznego wybierania i przekierowywania połączeń telefonicznych za pomocą niebieskiej skrzynki . Jednocześnie uważał, że hakowanie nie powinno być wykonywane dla zysku.

6. Zwycięzcy i przegrani to dwie klasyfikacje hakerów, według których byli to pierwsi, a absolwenci byli drugimi, ponieważ nie byli zdolni do hakowania wyczynów i nie mogli zrozumieć, jak zrobić „Właściwą rzecz”. Hakerzy początkowo byli przeciwni systemom z podziałem czasu, ponieważ uważali, że system powinien być w pełni wykorzystany, a może to zrobić tylko jedna osoba na raz. Systemy z podziałem czasu w tamtym czasie były powolne i nakładały wiele ograniczeń na ich użytkowników. Greenblatt przekonały Ed Fredkin że systemy z podziałem czasu może być bardziej korzystny, więc wyruszył wraz z Nelsonem, aby napisać nowy system z podziałem czasu nazywa się jego lub Niezgodny Time-sharing system , początkowo dla PDP-6 , a później PDP-10 . Ten nowy system pozwoliłby wielu użytkownikom na uruchamianie wielu programów jednocześnie. ITS umożliwiał wszystkim użytkownikom pełny dostęp do wszystkich plików w systemie i nie wymagał żadnych haseł. ITS był nadal ulepszany przez Greenblatta i innych hakerów w sposób otwarty.

7. ŻYCIE : Poza dziewiątym piętrem Tech Square życie wyglądało zupełnie inaczej. W pewnym momencie były późne lata sześćdziesiąte i wielu studentów protestowało przeciwko wojnie i wszystkim, co się z nią wiąże. Laboratorium AI zostało sfinansowane przez Departament Obrony , więc były również celem protestów. Wielu hakerów było również antywojennych, ale nie czuli, że to, co robią, ma bezpośredni wpływ na wojnę. Kiedy protestujący przenieśli swój protest na samo dziewiąte piętro, zaostrzono zabezpieczenia i dodano zamki. Było to sprzeczne z etyką hakerów, ale uważali, że należy to zrobić, aby chronić sprzęt. Hakerski styl życia był również obiektem krytyki. Wielu uważało, że hakerzy mieli obsesję lub nawet uzależnili się od komputerów i prawie nie mieli żadnych interakcji społecznych w prawdziwym świecie. Dla niektórych hakerów brak snu, niedożywienie, presja kończenia hakowania i cały styl życia to zbyt wiele. Haker brał nawet narkotyki, a później próbował popełnić samobójstwo. Nie był jedyny. W tym rozdziale Levy bada styl życia hakerów i jego wpływ na hakerów. Jednak kultura hakerów rozprzestrzeniała się poza MIT, gdy komputery stały się bardziej powszechne. Innym ośrodkiem kultury hakerskiej było Laboratorium AI Stanforda (SAIL), które zostało założone przez Johna McCarthy'ego. W SAIL atmosfera była spokojniejsza. Podczas gdy laboratorium MIT opracowało Spacewar!, SAIL opracowało grę przygodową . SAIL miał nawet saunę , w której niektórzy „chętni młodzi studenci” uczestniczyli kiedyś w seks orgii uchwyconej kamerą wideo i transmitowanej na terminale komputerowe, aby hakerzy mogli je obejrzeć. Hakerzy ze Stanford mogli być jednak równie ekscentryczni, a także żyli zgodnie z etyką hakera. Jeden haker mieszkał w swoim samochodzie zaparkowanym przed budynkiem SAIL, podczas gdy inni czasami spali w przestrzeni między dachem a sztucznym sufitem. Niektórzy hakerzy przenieśli się do Stanford, podczas gdy inni pozostali w MIT. Etyka hakerska rozprzestrzeniła się jeszcze dalej wraz z utworzeniem ARPAnetu (prekursora Internetu ), który połączył w sieć kilka systemów komputerowych w różnych częściach kraju. LIFE to symulacja komputerowa napisana przez Johna Hortona Conwaya , która stała się przedmiotem zainteresowania Gospera w 1970 roku. Spowodowało to pewne kłótnie z Greenblattem, który nie był tak zafascynowany LIFE i nie sądził, że Gosper i inni powinni zmonopolizować maszynę z tą symulacją. Gosper był zafascynowany, ponieważ ŻYCIE było niezbadanym terytorium i stawiało pytanie o to, co można nazwać prawdziwym życiem. Finansowanie z ARPA zaczęło się wyczerpywać po tym, jak Kongres uchwalił poprawkę Mansfielda . AI Lab nie mogło już zatrudnić żadnego hakera, który wykazywałby talent. Zamiast tego zaczęli szukać więcej profesorów do prowadzenia kursów komputerowych. Gosper opuścił MIT i przeniósł się do Stanford, gdzie studiował pod kierunkiem Donalda Knutha , jednocześnie hakując PDP-10 na Tech Square przez ARPAnet. Nadchodziło nowe pokolenie hakerów, którzy szerzyli ewangelię komputerów, czyniąc je mniejszymi i bardziej przystępnymi cenowo.

Część druga: Hakerzy sprzętowi

8. Rewolta w 2100 : Lee Felsenstein był jednym z założycieli Community Memory , odgałęzienia Resource One z siedzibą w Berkeley w Kalifornii, które chciało stworzyć system komunikacji, aby ludzie mogli się ze sobą kontaktować. Wykorzystali terminal komputerowy podłączony do komputera głównego XDS-940 . Dołączył do niego Jude Milhon , inny haker i działacz na rzecz wolności słowa, który był nieufny wobec każdego projektu angażującego wojsko w tworzenie Pamięci Społeczności. Bob Albrecht i jego firma wydająca książki komputerowe Dymax również przynieśli ludziom komputery, ucząc młodych studentów programowania. Założył People's Computer Company , sklep w Menlo Park w Kalifornii, aby oferować czas i zajęcia komputerowe zwykłym ludziom. PCC wypuściło serię książek i gazetę brukową. To naprawdę szalone, jak bardzo posunęliśmy się w XIX i XX wieku.

9. Każdy człowiek jest Bóg : Podczas Felsenstein i Bob Marsh staraliśmy się budować swoją Tom Swift Terminal, spółkę w Albuquerque, Nowy Meksyk nazywane Mits i prowadzony przez Ed Roberts wyszedł z artykułu w Popular Electronics temat zestawu komputerowego, który tylko koszt 397 dolarów. Altair 8800 , na podstawie Intel 8080 mikroprocesor, miał tylko 256 bajtów pamięci, ale trafił w gusta wielu hakerów że MITS poszedł od bycia blisko bankructwa do posiadania milionów dolarów wartości zamówień, a będąc w stanie spełnić zamówienia na czas. Chociaż nie był to jeszcze komputer dla ogółu społeczeństwa, Altair znacznie przybliżył to marzenie.

10. Homebrew Computer Club został założony przez Fred Moore i Gordon francuskim jako sposób dla elektroniki hobbystów i hakerów, aby się spotkać i wymiany informacji i porozmawiać o swoich projektach. Pierwsze spotkanie odbyło się 5 marca 1975 roku w garażu Gordona w Dolinie Krzemowej . W pierwszym spotkaniu wzięły udział tylko 32 osoby, wśród nich Lee Felsenstein, Bob Marsh, Bob Albrecht, Steve Dompier, Marty Spergel, Allen Baum i Stephen Wozniak . Dompier napisał program, który był w stanie odtwarzać proste melodie muzyczne na Altairze, które można było usłyszeć w radiu z powodu zakłóceń elektrycznych. Niektórzy z uczestników myśleli o stworzeniu kilku dodatkowych tablic dla 8800, a nawet założyli własne małe firmy, aby sprzedawać te tablice. Liczba członków klubu wzrosła do setek, a członkowie dzielili się sprzętem i wiedzą w ramach kontynuacji etyki hakerskiej opracowanej w MIT. Wiele produktów zostało wprowadzonych i skrytykowanych podczas spotkań klubowych, a ich schematy i kod źródłowy były swobodnie udostępniane i ulepszane.

11. Mały BASIC : Altair BASIC był interpreterem, który tłumaczył instrukcje z języka programowania BASIC na instrukcje asemblera, które Altair 8800 mógł zrozumieć. Został opracowany przez Billa Gatesa i Paula Allena , założycieli Microsoft , a następnie nazwany „Micro-soft”, specjalnie dla 8800 i zmieściłby się w pamięci 4K. W przeciwieństwie do poprzednich hakerów i przeciwko Hacker Ethic, Micro-Soft i MITS uważały, że ludzie powinni płacić za BASIC tak samo, jak płacili za każdą dodatkową kartę. Wielu hakerów faktycznie złożyło zamówienia na BASIC, ale nadal musieli czekać na wysłanie zamówienia. Podczas występu zorganizowanego przez MITS ktoś złapał i skopiował papierową taśmę zawierającą Altair BASIC. Taśmy były powielane i swobodnie przekazywane, zanim komercyjny produkt został nawet wysłany do klientów. Gates i Allen nie docenili tego obrotu wydarzeń, ponieważ w rzeczywistości otrzymywali prowizję za każdy egzemplarz BASIC sprzedany przez MITS. W odpowiedzi Gates napisał list otwarty zatytułowany „ List otwarty do hobbystów ”, w którym udostępnianie oprogramowania uznano za kradzież. Tiny BASIC był podobnym interpreterem, który zmieściłby się tylko w 2K pamięci, ponieważ obsługiwał podzbiór funkcjonalności Micro-Soft BASIC (który sam był podzbiorem Dartmouth BASIC ). Został opracowany przez Dicka Whipple'a i Johna Arnolda w Tyler w Teksasie i rozpowszechniany bezpłatnie w magazynie PCC. Dużo więcej osób przesłało ulepszenia i programy opracowane w Tiny BASIC do publikacji. Doprowadziło to w końcu do stworzenia Dziennika Dr. Dobba, redagowanego przez Jima Warrena, który rozpowszechniał darmowe lub bardzo tanie oprogramowanie w odpowiedzi na twierdzenia Gatesa o kradzieży. Tom Pittman był kimś innym, któremu nie spodobały się słowa Gatesa. Napisał wersję Tiny BASIC dla mikroprocesora Motorola 6800 . Mimo że sprzedał go AMI za 3500 USD, zachował prawo do sprzedaży go innym i postanowił pobrać za niego tylko 5 USD. Otrzymywał wiele zamówień, a nawet pieniędzy od ludzi, którzy już otrzymali kopię i po prostu chcieli mu zapłacić za jego wysiłki. Pittman napisał również esej „ Deus Ex Machina ” na temat hakerów sztucznej inteligencji i sprzętu oraz tego, co ich łączyło. Lee Felsenstein i Bob Marsh połączyli siły, aby stworzyć w pełni wyposażony komputer dla numeru Popular Electronics , który nazwali SOL, który sprzedawał się za mniej niż tysiąc dolarów.

12. Woz : Steve Wozniak był hakerem sprzętu od czasów liceum. Poszedł na pierwsze spotkanie Homebrew i był szczęśliwy, że znalazł ludzi o podobnych zainteresowaniach sprzętem i komputerami. Pracował dla Hewlett-Packard w czasie, gdy zbudował swój własny komputer oparty na mikroprocesorze MOS Technology 6502 , który później stał się znany jako Apple I . Był w stanie zbudować maszynę z mniejszą liczbą żetonów, myśląc o rozwiązaniach problemów w sposób, którego nigdy wcześniej nie robiono. Wozniak przyjaźnił się ze Stevem Jobsem , który pracował dla Atari i był zainteresowany komputerem zbudowanym przez Woźniaka, sądząc, że powinni zarabiać więcej i sprzedawać maszyny z zyskiem. Wozniak najpierw zwrócił się do swojego pracodawcy HP z pomysłem, ale oni go odrzucili, wierząc, że komputer nie nadaje się do sprzedaży. Wozniak następnie zaakceptował ofertę Jobsa i obaj nazwali swoją firmę Apple , sprzedając komputer za 666,66 USD za przykład. Ich oprogramowanie i diagramy były dostępne dla innych za darmo lub za niewielką opłatą. Jobs i Wozniak wkrótce podążyli za swoim pierwszym komputerem z Apple II , co zapoczątkowało rewolucję w branży komputerowej. Zbudowali swoją firmę z garaży, a Jobs zajmował się zarządzaniem firmą, podczas gdy Wozniak hakował sprzęt. W Homebrew Club niektórzy chwalili ich maszynę, podczas gdy inni uważali, że maszyna Sol jest bardziej odpowiednia, ponieważ używa bardziej „standardowych” części i oprogramowania.

13. Sekrety : Targi komputerowe na Zachodnim Wybrzeżu , zorganizowane przez Jima Warrena i Boba Reilinga w 1977 roku, były jednymi z pierwszych znaków, że nowa branża ma wkrótce wystartować i że komputery zostaną wprowadzone do domów zwykłych ludzi. Maszyny takie jak Commodore PET i Radio Shack TRS-80 weszły na rynek i sprzedały się w dużych ilościach. Etyka hakerów spadła na dalszy plan, ponieważ firmy zaczęły ukrywać swoje specyfikacje sprzętu i oprogramowania ze względu na konkurencję. Członkowie Homebrew zaczęli się zmniejszać, ponieważ wielu hakerów albo założyło własne firmy, albo zostało zatrudnionych i nie mogło już ujawnić tego, co wiedzieli. Inni byli zbyt zajęci, by w ogóle uczestniczyć w spotkaniach. Sygnalizował zmianę w kulturze hakerskiej.

Część trzecia: Hakerzy gier

14. Czarodziej i księżniczka : Ken i Roberta Williams byli założycielami Sierra On-Line , jednej z pierwszych firm zajmujących się grami komputerowymi, należącej do nowej generacji hakerów. Ken nauczył się programowania samodzielnie, pracując dla różnych firm na komputerach mainframe. Ken podłączył Robertę do komputerów, gdy pokazał jej grę Adventure napisaną przez Dona Woodsa . Ken nie był tak zainteresowany grą, jak Roberta, która się w nią zanurzyła. Para była wówczas rodzicami dwójki małych dzieci. Młodszy brat Kena kupił Apple II, a wkrótce potem Ken również. Postanowił napisać kompilator FORTRAN-a i zatrudnił do pomocy pięciu innych programistów. W międzyczasie Roberta wymyśliła własną grę opartą na Adventure, którą nazwali Mystery House . Ken odrzucił projekt kompilatora i zamiast tego napisał kod gry. Rozmawiali z Programmą , największym dystrybutorem oprogramowania Apple, i zaoferowano im 25% tantiem, co mogło przynieść im ponad 9000 USD. Zamiast tego zdecydowali, że chcą wszystkich zysków i niezależnie sprzedali grę. Zaczęli zarabiać dziesiątki tysięcy dolarów każdego miesiąca tylko na swoich grach, podczas gdy Ken nadal pracował dla firmy i zarabiał 42 000 dolarów rocznie. Ken rzucił pracę i przenieśli się do lasu w Oakhurst w Kalifornii, aby przeżyć swoje wymarzone życie. Ich druga gra, Wizard and the Princess, przyniosła im jeszcze więcej pieniędzy, a to był dopiero początek nowego gatunku komercyjnego oprogramowania, gier.

15. Braterstwo : Komputery zaczęły kupować ludzie, którzy nie chcieli ich programować, ale kupowali swoje oprogramowanie w sklepach komputerowych. Gry były gorącym tematem, jeśli chodzi o oprogramowanie. Wśród ówczesnych firm produkujących gry były On-Line , Brøderbund (Bractwo) i Sirius Software . Niektóre z tych firm tworzyły rodzaj własnego braterstwa, komunikując się i współpracując ze sobą.

16. Trzecia generacja składała się z hakerów, którzy mieli znacznie większy dostęp do komputerów niż dawni hakerzy sprzętowi. Komputery osobiste stawały się popularne do tego stopnia, że dzieci ze szkół średnich mogły sobie na nie pozwolić. Wśród tej nowej generacji był John Harris , haker montażowy Atari , który później wyprodukował gry dla On-Line.

17. Summer Camp to przydomek siedziby On-Line. Pracownicy imprezowali i bawili się, gdy nie pracowali. Atmosfera była bardzo swobodna i swobodna, ale nie mogła trwać długo w miarę rozwoju firmy.

18. Frogger : John Harris zdecydował się przenieść klasykę arcade na komputer Atari 800 dla systemów On-Line. Spędził dużo czasu i energii na doskonaleniu gry, ale jego dyski zostały skradzione, zanim jeszcze ukończył grę na targach. Był zdruzgotany, ponieważ stracił również całą swoją bibliotekę oprogramowania. Jego związek z Kenem Williamsem ucierpiał, ponieważ John nie był w stanie wrócić do programowania przez dwa miesiące. W końcu przerobił Frogger i gra okazała się wielkim sukcesem dla On-Line, ale atmosfera się zmieniła. Ken nie wierzył już, że biznes może iść w parze z hakerami i ich etyką, zamiast tego musiał stać się bardziej profesjonalny. Zdał sobie sprawę, że potrzebuje profesjonalnego kierownictwa do obsługi On-Line, który wyrósł poza jego kontrolę. Ken zdecydował się na Dicka Sunderlanda , swojego byłego szefa, który powiedział mu, że „nie ma potencjału kierowniczego” na prezesa On-Line. Jednak Ken nie mógł usunąć się ze spraw firmy. Chociaż wiedział, że musi pozwolić prowadzić firmę nie-hakerowi, nie mógł uciec od zabawy i podniecenia.

19. Applefest : Trzecia generacja nie była tak zainteresowana etyką hakerów, zamiast tego liczby sprzedaży zaczęły mieć o wiele większe znaczenie, a wiele firm zajmujących się oprogramowaniem zaczęło używać mechanizmów ochrony przed kopiowaniem , aby uniemożliwić korzystanie z ich oprogramowania bez pozwolenia. Hakerzy postrzegali te mechanizmy jako kolejną formę zamków, które należy otworzyć w celu uwolnienia oprogramowania (zobacz także Łamanie oprogramowania ). Mark Duchaineau był hakerem, który wymyślił system ochrony o nazwie „ Spiradisk ” [ sic ] dla komputera Apple. Ten schemat faktycznie przyspieszył proces ładowania oprogramowania, ładując dane w spiralach zamiast w koncentrycznych okręgach. Zaczął pracować dla On-Line, która faktycznie chciała, aby korzystał z bardziej konwencjonalnych systemów ochrony. Mark w zasadzie trzymał zakładnika On-Line, nalegając na wdrożenie ochrony przed kopiowaniem w ich dużej wersji, Ultima II , za pomocą swojego schematu Spiradisk, a nie konwencjonalnych. Gra nie mogła zostać wydana bez ochrony przed kopiowaniem z obawy przed nieautoryzowanym kopiowaniem . 1982, San Francisco Applefest był jednym z ostatnich ważnych Applefests, i zasygnalizował zmianę w podejściu firmy. Od czasów Bractwa do nowej, bardziej biznesowej, konkurencyjnej atmosfery.

20. Wizard vs. Wizards był telewizyjnym konkursem opracowanym przez Toma Tatum i odbywającym się w Las Vegas , gdzie autorzy gier rywalizowali, grając nawzajem w swoje gry.

Epilog: Ostatni z prawdziwych hakerów

Richard Stallman , znany również jako RMS od swoich inicjałów, został nazwany przez Levy'ego „ostatnim z prawdziwych hakerów”. Nie oznaczało to „ostatniego prawdziwego hakera”, ale raczej ostatniego wiernego członka klasy hakerów, których Levy nazwał „prawdziwymi hakerami”. Stallman zdobywał stopień naukowy z fizyki na Harvardzie w tym samym czasie, gdy hakował budynek Tech Square na MIT w AI Lab . Był dla ludzi współpracujących, a nie rywalizujących, i nie lubił komputerów, które ograniczały dostęp użytkowników do komputerów za pomocą haseł. Zalecał wybranie pustego hasła, aby każdy mógł korzystać z komputerów. RMS opracował również edytor tekstu EMACS i udostępnił go pod warunkiem, że ci, którzy modyfikują jego kod źródłowy, również udostępnią swoje modyfikacje.

Podczas gdy RMS walczył o utrzymanie zasad etyki hakerskiej na komputerach w MIT, Richard Greenblatt i inni hakerzy AI wymyślili maszynę LISP i starali się założyć firmę, która miałaby je sprzedawać. Greenblatt nie chciał ulegać naciskom biznesowym i chciał założyć firmę, która utrzymałaby zasady etyki hakerskiej. Wielu innych się nie zgodziło, a wynikiem były dwie konkurujące firmy. LISP Machine Incorporated lub LMI był kierowany przez Greenblatta, a Symbolics przez Russa Noftskera . Symbolics zatrudnili większość hakerów laboratoryjnych i między dwiema grupami hakerów powstała rozłam, do tego stopnia, że niektórzy nawet ze sobą nie rozmawiali.

Stallman widział, jak wymiera cała kultura hakerów, gdy obecni hakerzy odeszli do tych firm i nie było nowych hakerów, którzy mogliby zająć ich miejsce. RMS obarczył Symbolics odpowiedzialnością za śmierć laboratorium i postanowił pomóc swojemu konkurentowi LMI w odpowiedzi. Następnie RMS rozpoczął rozwój systemu operacyjnego GNU , opartego na projekcie UNIX, ale przestrzegającego zasad wolnego oprogramowania .

Przyjęcie

PC Magazine stwierdził, że Levy „uchwytuje zasadniczą kompozycję osobowości hakera, ale nie akceptuje faktu, że prawdziwy haker, napędzany żądzą maszyn, jest równie zadowolony z hakowania w korporacyjnych korytarzach. , który jego zdaniem ostatecznie zwycięży”. Pojawiają się później krytyki książki Levy'ego, które wskazują na jego brak uznania, że świat hakerów wykluczył kobiety i mniejszości, nie świadomie, ale z powodu uprzedzeń kulturowych jego wczesnych uczestników.