Warez - Warez

Warez jest powszechnym terminem komputerowym i szerszym kulturowym odnoszącym się do pirackiego oprogramowania (tj. nielegalnie skopiowanego, często po wyłączeniu środków antypirackich), które jest rozpowszechniane za pośrednictwem Internetu . Warez stosowany jest najczęściej jako rzeczownika , o mnogiej ware (skrót od oprogramowania komputerowego ), i ma być wymawiane jak słowo wyrobów / szer ɛər Z / . Obejście ochrony przed kopiowaniem ( cracking ) jest niezbędnym krokiem w generowaniu warez, a w oparciu o ten wspólny mechanizm, definicja skoncentrowana na oprogramowaniu została rozszerzona o inne materiały chronione prawem autorskim, w tym filmy i gry. Globalny wachlarz grup warezowych został nazwany "Sceną", wywodząc się z wcześniejszego opisu jako " scena warezowa ". Dystrybucja i handel dziełami chronionymi prawem autorskim bez uiszczania opłat lub tantiem zasadniczo narusza krajowe i międzynarodowe prawa i umowy dotyczące praw autorskich . Termin warez obejmuje zarówno wspierane, jak i nieobsługiwane ( porzucone oprogramowanie ), a zakazy prawne regulujące tworzenie i dystrybucję warez obejmują zarówno nastawionych na zysk, jak i „entuzjastycznych” wytwórców i dystrybutorów takich przedmiotów.

Terminologia

Warez i jego skrótowa forma W4r3z są reprezentacjami słowa „ware” w liczbie mnogiej (skrót od oprogramowania komputerowego) i są terminami używanymi w odniesieniu do „[p]pirowanego oprogramowania rozpowszechnianego przez Internet”, czyli „[s] oprogramowanie, które zostało nielegalnie skopiowane i udostępnione”, np. po „dezaktywacji kodów zabezpieczających”. „Cracking” lub obejście ochrony przed kopiowaniem jest istotną częścią procesu warezowego”, a dzięki tej wspólnocie definicja dotycząca oprogramowania komputerowego została rozszerzona o inne formy materiałów chronionych prawem autorskim, zwłaszcza filmy. Jak zauważa Aaron Schwabach , termin obejmuje zarówno wspierane, jak i nieobsługiwane materiały (te ostatnie nieobsługiwane, określane mianem cancelware ), a środki prawne mające na celu powstrzymanie tworzenia i dystrybucji warez mają na celu objęcie zarówno praktyków nastawionych na zysk, jak i „entuzjastów”. dzieła chronione prawem autorskim, które są rozpowszechniane bez opłat lub tantiem, a zatem są przedmiotem obrotu z ogólnym naruszeniem prawa autorskiego.

Termin warez, który ma być wymawiany jak słowo „wyroby” (/ˈwɛərz/), został ukuty w latach 90.; jego pochodzenie wywodzi się od nieznanego członka podziemnego kręgu komputerowego, ale od tego czasu stało się powszechne wśród użytkowników Internetu i środków masowego przekazu. Jest używany najczęściej jako rzeczownik: „Mój sąsiad pobrał wczoraj 10 gigabajtów warez”; ale został również użyty jako czasownik: „Nowy Windows był warezowany na miesiąc przed oficjalnym wydaniem go przez firmę”. Globalna kolekcja grup warezowych została nazwana „ Sceną Warezów ” lub bardziej dwuznacznie „Sceną”.

Chociaż termin „piractwo” jest powszechnie używany do opisania znacznego zakresu działań, z których większość jest niezgodna z prawem, stosunkowo neutralnym znaczeniem w tym kontekście jest „...wykorzystywanie lub powielanie dzieła innego bez zezwolenia". Niektóre grupy (w tym projekt GNU Fundacji Wolnego Oprogramowania , FSF) sprzeciwiają się używaniu tego i innych słów, takich jak „kradzież”, ponieważ reprezentują one próbę wywarcia szczególnego wrażenia na czytelniku:

Wydawcy często nazywają zabronione kopiowanie „piractwem”. W ten sposób sugerują, że nielegalne kopiowanie jest etycznie równoznaczne z atakowaniem statków na pełnym morzu, porywaniem i mordowaniem znajdujących się na nich ludzi.

FSF opowiada się za używaniem terminów takich jak „kopiowanie zabronione”, „kopiowanie nieautoryzowane” lub „dzielenie się informacjami z sąsiadem”. Stąd termin „pirat oprogramowania” jest kontrowersyjny; FSF szydzi z jego użycia, podczas gdy wielu samozwańczych piratów jest dumnych z tego terminu, a niektóre grupy (np. Piraci z Postawami ) w pełni go przyjmują.

Witryny bezpośredniego pobierania [DDL] to lokalizacje internetowe, które indeksują łącza do lokalizacji, z których pliki można bezpośrednio pobrać na komputer użytkownika; wiele takich stron zawiera linki do bezpłatnych usług hostingu plików , w celu hostingu materiałów. Witryny DDL nie obsługują bezpośrednio materiałów i pozwalają uniknąć opłat, które zwykle towarzyszą hostingowi dużych plików.

Motywacje i argumenty

Produkcja i/lub dystrybucja warezów jest nielegalna w większości krajów ze względu na ochronę przewidzianą w Umowie TRIPS . Osoby naruszające oprogramowanie na ogół wykorzystują międzynarodowy charakter kwestii praw autorskich, aby uniknąć egzekwowania prawa w określonych krajach. Naruszenia są zazwyczaj pomijane w biedniejszych krajach trzeciego świata oraz w innych krajach o słabej lub nieistniejącej ochronie własności intelektualnej. Ponadto niektóre kraje pierwszego świata mają luki w przepisach, które pozwalają na kontynuowanie warezów.

Istnieje również ruch, którego przykładem są takie grupy jak Partia Piratów i naukowcy z Instytutu Misesa , że sama idea własności intelektualnej jest przekleństwem dla wolnego społeczeństwa. Jest to w przeciwieństwie do niektórych bardziej tradycyjnych zwolenników otwartego oprogramowania, takich jak Lawrence Lessig , którzy opowiadają się za kompromisem między wolnością a własnością intelektualną.

Legalność

Ogólnie rzecz biorąc, istnieją cztery elementy naruszenia praw autorskich o charakterze karnym: istnienie ważnego prawa autorskiego, naruszenie praw autorskich, naruszenie umyślne, naruszenie było albo istotne, albo miało na celu osiągnięcie korzyści handlowej (na poziomie często określonym w ustawie ). Oferowanie warezów jest ogólnie rozumiane jako forma naruszenia praw autorskich, która jest karana jako krzywda cywilna lub przestępstwo .

Często strony hostujące pliki torrent twierdzą, że nie łamią żadnych praw, ponieważ nie oferują rzeczywistych danych, a jedynie link do innych miejsc lub peerów, które zawierają materiał naruszający prawo. Jednak wiele spraw i wyroków skazujących twierdzi, że jest inaczej. Na przykład Dimitri Mader, obywatel Francji, który prowadzi stronę dystrybucji filmów warez, Wawa-Mania, został ukarany grzywną w wysokości 20 000 euro i skazany zaocznie na rok więzienia przez sąd europejski (po ucieczce z Francji na Filipiny) za jego rola w zarządzaniu stroną. W Stanach Zjednoczonych do 2004 r. ponad 80 osób zostało oskarżonych i skazanych za handel produktami warez (na mocy ustawy NET i innych ustaw), w szczególności za piractwo filmowe i programowe, a wiele osób zostało uwięzionych, w tym niektórzy entuzjaści handlowców.

Jednak przepisy i ich zastosowanie do działalności warez mogą się znacznie różnić w zależności od kraju; na przykład, podczas gdy Wawa-Mania jest objęta sankcjami we Francji, nadal działa poprzez hosta w Mołdawii i poprzez wykorzystanie ekwadorskiej domeny najwyższego poziomu. W związku z tym, podczas gdy znane hosty internetowe i dostawcy domen generalnie nie zezwalają na hosting warez i usuwają strony, które je hostują, prywatne przedsięwzięcia i małe podmioty komercyjne nadal pozwalają na kontynuowanie handlu warezem. W niektórych krajach, a czasami, zachęca się do „piractwa” oprogramowania, a międzynarodowe i zwyczajowe krajowe zabezpieczenia prawne są ignorowane. Spór między Iranem a Stanami Zjednoczonymi o członkostwo w WTO, a następnie amerykański blok prób pełnego członkostwa przez Iran skłonił Iran do zachęcania do kopiowania amerykańskiego oprogramowania; stąd nastąpił dalszy wzrost liczby irańskich stron internetowych „warez” i „crackz” (ponieważ irańskie prawo nie zabrania hostingu ich w Iranie ). Ta sama polityka została przyjęta przez Antigua i inne.

Dystrybucja

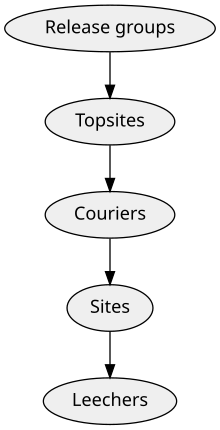

Warez są często dystrybuowane poza The Scene (zbiór grup warez) przez torrenty (pliki zawierające informacje o trackerze, rozmiar kawałka, rozmiar nieskompresowanego pliku, komentarze i różne rozmiary od 1 tys. do 400 tys.) przesłane do popularnego P2P strona internetowa przez współpracownika lub przyjaciela crackera lub ekipy crackingowej. Nfo lub FILE ID.DIZ jest często w celu promowania który stworzył uwolnienie. Jest on następnie pobierany (pobierany) przez użytkowników trackera i rozprzestrzeniany na inne witryny udostępniające za pomocą P2P lub inne źródła, takie jak grupy dyskusyjne . Stamtąd mogą go pobrać miliony użytkowników na całym świecie. Często jedna wersja jest duplikowana, zmieniana, a następnie ponownie przesyłana do różnych witryn, tak że w końcu prześledzenie oryginalnego pliku może stać się niemożliwe. Inną coraz popularniejszą metodą dystrybucji Wareza jest korzystanie z witryn hostingowych jednym kliknięciem . Na początku lat 90. Warez były często wymieniane na kasetach z różnymi grupami i publikowane na tablicach ogłoszeniowych, które miały sekcję warezów.

Wzrost naruszenia oprogramowania

Nieautoryzowane kopiowanie jest ciągłym zjawiskiem, które zaczęło się, gdy wysokiej jakości oprogramowanie wyprodukowane w celach komercyjnych zostało wypuszczone na sprzedaż. Niezależnie od tego, czy nośnikiem była kaseta magnetofonowa, czy dyskietka, entuzjaści crackowania znaleźli sposób na skopiowanie oprogramowania i rozpowszechnienie go bez zgody producenta. Wokół komputerów Apple II , Commodore 64 , linii Atari 400 i Atari 800 , ZX Spectrum , Amigi i Atari ST oraz innych komputerów osobistych zbudowano kwitnące społeczności zajmujące się bootlegowaniem . Powstały całe sieci BBSów, które przerzucały nielegalne oprogramowanie od jednego użytkownika do drugiego. Maszyny takie jak Amiga i Commodore 64 miały międzynarodową sieć, dzięki której oprogramowanie niedostępne na jednym kontynencie mogło w końcu dotrzeć do każdego regionu za pośrednictwem systemów biuletynów .

W latach 80. dość powszechne było również używanie fizycznych dyskietek i usług pocztowych do rozpowszechniania oprogramowania w działalności znanej jako handel pocztowy . Przed sprzedażą oprogramowania na dyskach CD-ROM i po udostępnieniu dysków twardych oprogramowanie nie wymagało, aby dyskietka znajdowała się w napędzie podczas uruchamiania i używania programu. Tak więc użytkownik może zainstalować go na swoim komputerze i wysłać dysk do następnej osoby, która może zrobić to samo. Handel pocztowy, szczególnie rozpowszechniony w Europie kontynentalnej, był nawet wykorzystywany przez wiele wiodących grup crackerów jako główny kanał interakcji. Naruszenie praw autorskich do oprogramowania poprzez handel pocztą było również najczęstszym sposobem, w jaki wielu hobbystów komputerowych w krajach bloku wschodniego otrzymywało nowe zachodnie oprogramowanie dla swoich komputerów.

Schematy ochrony przed kopiowaniem dla wczesnych systemów zostały zaprojektowane tak, aby przeciwdziałać przypadkowym próbom powielania, ponieważ „krakerzy” zazwyczaj udostępniali skopiowaną grę społeczności „piratów” w dniu, w którym zostały przeznaczone na rynek.

Znanym wydarzeniem w historii polityki praw autorskich do oprogramowania był list otwarty napisany przez Billa Gatesa z Microsoftu z 3 lutego 1976 r., w którym argumentował on, że jakość dostępnego oprogramowania wzrosłaby, gdyby „piractwo programowe” było mniej rozpowszechnione. Jednak do wczesnych lat 90. naruszenie praw autorskich do oprogramowania nie było jeszcze uważane przez większość ludzi za poważny problem. W 1992 roku Stowarzyszenie Wydawców Oprogramowania rozpoczęło walkę z tym zjawiskiem, wypuszczając film promocyjny „ Don't Copy That Floppy ”. To i Business Software Alliance pozostały najbardziej aktywnymi organizacjami zajmującymi się zwalczaniem naruszeń na świecie, chociaż w celu zrekompensowania znacznego wzrostu w ostatnich latach uzyskały pomoc Amerykańskiego Stowarzyszenia Przemysłu Nagraniowego (RIAA), Amerykańskiego Stowarzyszenia Filmowego ( MPAA), a także Amerykańskie Stowarzyszenie Kompozytorów, Autorów i Wydawców (ASCAP) oraz Broadcast Music Incorporated (BMI).

Obecnie większość plików warez jest rozpowszechniana publicznie za pośrednictwem witryn bittorrent i hostingu za jednym kliknięciem . Niektóre z najpopularniejszych firm zajmujących się oprogramowaniem, które są atakowane, to między innymi Adobe, Microsoft, Nero, Apple, DreamWorks i Autodesk. Aby ograniczyć rozprzestrzenianie się nielegalnego kopiowania, niektóre firmy zatrudniły ludzi do wypuszczania „fałszywych” torrentów (znanych jako zatrucie torrentów ), które wyglądają na prawdziwe i są przeznaczone do pobrania, ale podczas pobierania osoba nie zdaje sobie sprawy, że firma, która jest właścicielem oprogramowanie otrzymało swój adres IP . Następnie skontaktują się ze swoim dostawcą usług internetowych , a firma/usługodawca internetowy może podjąć dalsze kroki prawne.

Przyczyny, które przyspieszyły jego wzrost

Podobnie jak telewizory i telefony , komputery stały się koniecznością dla każdego człowieka w erze informacji . Wraz ze wzrostem korzystania z komputerów wzrosło oprogramowanie i cyberprzestępczość .

W połowie lat 90. przeciętny internauta nadal korzystał z połączenia dial-up ze średnią prędkością od 28,8 do 33,6 kbit/s . Jeśli ktoś chciałby pobrać oprogramowanie, które może mieć około 200 MB , czas pobierania może być dłuższy niż jeden dzień, w zależności od ruchu w sieci, dostawcy usług internetowych i serwera. Około 1997 roku szerokopasmowy Internet zaczął zyskiwać popularność ze względu na znacznie zwiększoną prędkość sieci. Ponieważ problemy z „przesyłaniem dużych plików” stały się mniej poważne, warez stał się bardziej rozpowszechniony i zaczął wpływać na duże pliki oprogramowania , takie jak animacje i filmy .

W przeszłości pliki były dystrybuowane za pomocą technologii point-to-point : z centralnym programem do przesyłania, który dystrybuował pliki do pobierających. W przypadku tych systemów duża liczba programów pobierających popularny plik wykorzystuje coraz większą przepustowość . Jeśli jest zbyt wiele pobrań, serwer może stać się niedostępny. W przypadku sieci peer-to-peer jest odwrotnie ; im więcej downloaderów, tym szybsza jest dystrybucja plików. Dzięki technologii roju zaimplementowanej w systemach udostępniania plików , takich jak eDonkey2000 lub BitTorrent , programy pobierające pomagają przesyłającemu, podejmując niektóre z jego obowiązków związanych z przesyłaniem. Istnieje wiele witryn z linkami do witryn hostingowych jednym kliknięciem i innych witryn, na których można przesyłać pliki, które przyczyniają się do rosnącej liczby warezów.

Dystrybucja przez zhakowane serwery FTP

Przed rozwojem nowoczesnych systemów udostępniania peer-to-peer i domowych usług szerokopasmowych, udostępnianie warez czasami wiązało się ze skanowaniem Internetu przez grupy warezowe w poszukiwaniu słabo zabezpieczonych systemów komputerowych z szybkimi połączeniami. Te słabo zabezpieczone systemy zostałyby naruszone poprzez wykorzystanie słabych zabezpieczeń FTP, tworząc na serwerze specjalny katalog o niepozornej nazwie, zawierający nielegalną zawartość.

Częstym błędem wczesnych administratorów FTP było zezwolenie na katalog o nazwie /incoming, który umożliwia użytkownikom zewnętrznym pełny dostęp do odczytu i zapisu, ale same pliki w /incoming były ukryte; tworząc katalog wewnątrz /incoming, ten ukryty katalog umożliwiłby normalne przeglądanie plików. Użytkownicy zhakowanej witryny zostaną poproszeni o zalogowanie się i przejście do lokalizacji, takiej jak /incoming/data/warez, aby znaleźć zawartość warez. Wiadomości można pozostawić innym użytkownikom warez, przesyłając zwykły plik tekstowy z wiadomością w środku.

Hakerzy wykorzystywaliby również znane błędy oprogramowania, aby nielegalnie uzyskać pełną administracyjną zdalną kontrolę nad komputerem i instalować ukrytą usługę FTP do hostowania swoich towarów. Ta usługa FTP zwykle działała na nietypowym numerze portu lub z nieanonimową nazwą logowania, taką jak „login: warez / Password: warez”, aby zapobiec wykryciu przez uprawnionych użytkowników; informacje o tym skompromitowanym systemie byłyby następnie dystrybuowane do wybranej grupy ludzi, którzy byli częścią sceny warezowej.

Dla członków grupy warez ważne było uregulowanie, kto ma dostęp do tych zhakowanych serwerów FTP, aby utrzymać niskie wykorzystanie przepustowości sieci. Strona, która nagle stała się bardzo popularna, zostałaby zauważona przez prawdziwych właścicieli sprzętu, ponieważ ich systemy biznesowe stawały się powolne lub mało miejsca na dysku; badanie wykorzystania systemu nieuchronnie skutkowałoby wykryciem i usunięciem warez oraz zaostrzeniem zabezpieczeń witryny.

Zautomatyzowana dystrybucja warezów za pośrednictwem botów IRC

W miarę jak zdolność do skompromitowania i uzyskania pełnej zdalnej kontroli serwerów biznesowych stawała się coraz bardziej rozwinięta, grupy warezowe włamywały się do serwera i instalowały bota IRC na zaatakowanych systemach wraz z usługą FTP lub bot IRC zapewniał udostępnianie plików bezpośrednio samodzielnie. To oprogramowanie inteligentnie regulowałoby dostęp do nielegalnych danych, używając kolejek plików w celu ograniczenia wykorzystania przepustowości lub uruchamiając tylko poza godzinami pracy w nocy, gdy firma będąca właścicielem zhakowanego sprzętu była zamknięta na cały dzień.

Aby reklamować istnienie zaatakowanej witryny, oprogramowanie IRC dołączałoby do publicznych kanałów IRC warez jako bot i wysyłało na kanał okazjonalne komunikaty o stanie co kilka minut, dostarczając informacji o tym, ile osób jest zalogowanych na hoście warez, jak wiele plików jest obecnie pobieranych, jaki jest współczynnik wysyłania/pobierania (aby zmusić użytkowników do wniesienia własnych danych, zanim będą mogli pobrać), który dystrybutor warez uruchamia bota i inne informacje o stanie.

Ta funkcjonalność nadal istnieje i nadal można ją znaleźć na kanałach IRC Warez , jako alternatywa dla nowoczesnych i usprawnionych systemów dystrybucji P2P . Możliwość znalezienia i skompromitowania słabo zabezpieczonych systemów, na których można stworzyć nielegalną witrynę dystrybucji warez, wzrosła tylko wraz z powszechnym korzystaniem z usług szerokopasmowych przez użytkowników domowych, którzy mogą nie w pełni rozumieć konsekwencji związanych z bezpieczeństwem, gdy ich komputer domowy jest zawsze włączony i podłączony do Internet

Rodzaje

Generalnie rozróżnia się różne podtypy warez. Pokazana tutaj nietypowa pisownia była powszechnie używana jako nazwy katalogów na zaatakowanym serwerze, aby uporządkować pliki, zamiast umieszczać je wszystkie razem w jednej losowej kolekcji.

- Aplikacje – Aplikacje : zazwyczaj jest to wersja detaliczna pakietu oprogramowania.

- Cracki – Złamane aplikacje: Zmodyfikowany plik wykonywalny lub więcej (zwykle jeden) i/lub biblioteka (zwykle jedna) lub więcej i/lub łatka zaprojektowana w celu przekształcenia wersji próbnej pakietu oprogramowania w pełną wersję i/lub obejścia zabezpieczeń przed kopiowaniem .

- Dox – dodatki do gier wideo : obejmują nocds, cracki, trainery, kody do oszukiwania itp.

- Ebook - Ebooki : Należą do nich nielicencjonowane kopie Ebooks , zeskanowane książki, komiksy itp zeskanowane

- Gry – Gry : Ta scena koncentruje się zarówno na grach komputerowych, jak i konsolach do gier wideo, często wydawanych jako obraz dysku w formacie ISO lub innym.

- Hacki — uproszczone/specyficzne narzędzia hakerskie : programy zaprojektowane do wykonywania określonych haków jednym kliknięciem, zazwyczaj o ograniczonym zakresie, takie jak AOHell i AOL4Free.

- Keygens – Oprogramowanie Keygen to narzędzia, które replikują proces rejestracji/aktywacji oryginalnego oprogramowania i generują niezbędne klucze do aktywacji oprogramowania.

- Filmy – Filmy : Nieautoryzowane kopie filmów, mogą być wydawane jeszcze w kinach lub z płyt CD/DVD/Blu-ray przed faktyczną datą sprzedaży.

- MP3 – MP3 audio: Dźwięk z albumów, singli lub innych źródeł zwykle uzyskiwany przez zgrywanie płyty CD lub audycji radiowej i uwalniany w skompresowanym formacie audio MP3.

- MVids – Teledyski – Można zgrywać z TV, HDTV, DVD lub VCD.

- NoCD , NoDVD , FixedExe – modyfikacja pliku umożliwiająca uruchomienie zainstalowanego programu bez wkładania płyty CD lub DVD do napędu.

- RIP – gra, której nie trzeba instalować ; każdy wymagany wpis rejestru może być dołączony jako plik reg. Gry RIP można zgrać z plików muzycznych i/lub wideo, a w przypadku gier wideo z ROM-ów , zmniejszając w ten sposób rozmiar pobieranego pliku. RIP, w którym nic nie zostało wyrwane, są czasami określane jako DP (bezpośrednia gra).

- Przenośne — aplikacje przenośne : podobne do RIP, ale w tym przypadku są to aplikacje programowe, a nie gry wideo. Istotą przenośnego oprogramowania jest fakt, że można je umieścić na nośnikach wymiennych (lub w dowolnym miejscu na lokalnym dysku twardym) i nie wymaga instalacji; zwykle jest skompresowany do jednego pliku wykonywalnego za pomocą oprogramowania takiego jak VMware ThinApp lub MoleBox .

- Skrypty – Skrypty : obejmują nielicencjonowane kopie komercyjnych skryptów (takich jak vBulletin, Invision Power Board itp.) zakodowanych przez firmy w PHP , ASP i innych językach.

- Subs - Napisy : może być zintegrowany w TV-rip lub film.

- Seriale - odnosi się do zbioru kluczy , takich jak numery seryjne udostępniane w celu aktywacji oprogramowania w wersji próbnej, bez zapłaty.

- Szablony — szablony : obejmują one ujawnione szablony komercyjnych witryn internetowych zakodowane przez firmy.

- TV-Rips – Programy telewizyjne : programy telewizyjne lub filmy, zwykle z wyciętymi reklamami. Powszechnie uwalniany w ciągu kilku godzin po wietrzeniu. Do tego podtypu należą ripy DVD z seriali telewizyjnych.

- XXX – Pornografia : mogą to być zestawy obrazów, filmy z płatnych witryn lub filmy sprzedawane w sprzedaży detalicznej.

- Zero-day lub 0-day — każde dzieło chronione prawem autorskim, które zostało wydane tego samego dnia, co oryginalny produkt, a czasem nawet wcześniej. Wśród grup dystrybucyjnych warez uważa się, że włamywanie i rozpowszechnianie programu tego samego dnia, co jego komercyjne wydanie, jest uważane za oznakę umiejętności.

Naruszenie filmu

Naruszenie praw autorskich do filmów było uważane przez największe studia za niemożliwe. Kiedy dial-up był powszechny na początku i w połowie lat 90., filmy rozpowszechniane w Internecie były zwykle niewielkie. Technika, która była zwykle używana do ich zmniejszania, polegała na użyciu oprogramowania do kompresji , co znacznie obniżało jakość wideo. W tamtym czasie największym zagrożeniem naruszenia praw autorskich było oprogramowanie.

Jednak wraz z rozwojem szerokopasmowych połączeń internetowych, które rozpoczęły się około 1998 roku, filmy o wyższej jakości zaczęły być szeroko rozpowszechniane – wraz z wydaniem DeCSS , obrazy ISO kopiowane bezpośrednio z oryginalnych płyt DVD powoli stawały się wykonalną metodą dystrybucji. Współcześnie udostępnianie filmów stało się tak powszechne, że wywołało poważne zaniepokojenie wśród studiów filmowych i reprezentujących je organizacji. Z tego powodu MPAA często prowadzi kampanie podczas zwiastunów filmowych, w których próbuje zniechęcić ludzi do kopiowania materiałów bez pozwolenia. W przeciwieństwie do branży muzycznej, która od kilku lat posiada internetowe sklepy muzyczne, branża filmowa przeniosła się do dystrybucji online dopiero w 2006 roku, po uruchomieniu Amazon Unbox .

Z tego powodu kamery są czasami zabronione w kinach.

Formaty plików

Wersja oprogramowania na płycie CD może zawierać do 700 megabajtów danych, co stanowiło wyzwanie przy przesyłaniu danych przez Internet, szczególnie pod koniec lat 90., gdy szerokopasmowy dostęp był niedostępny dla większości użytkowników domowych. Wyzwania te dotyczą w jeszcze większym stopniu jednowarstwowego wydania DVD , które może zawierać do 4,7 GB danych. Scena warez uczyniła standardową praktyką dzielenie wydań na wiele oddzielnych części, zwanych dyskami, przy użyciu kilku formatów kompresji plików: (historyczny TAR , LZH , ACE , UHA, ARJ ), ZIP i najczęściej RAR . Pierwotnym celem tych „dysków” było to, aby każdy plik .rar mógł zmieścić się na jednej dyskietce 1,44 MB 3½ cala . Wraz z rosnącym rozmiarem gier nie jest to już możliwe, ponieważ trzeba by użyć setek dysków. Średni rozmiar dysków wydawanych obecnie przez grupy wynosi 50 megabajtów lub 100 megabajtów, jednak często można znaleźć dyski do 200 megabajtów.

Ta metoda ma wiele zalet w porównaniu z wysyłaniem jednego dużego pliku:

- Kompresja dwuwarstwowa może czasami osiągnąć prawie dziesięciokrotną poprawę w stosunku do oryginalnego obrazu DVD/CD. Całkowity rozmiar pliku zostaje zmniejszony i skraca czas transferu oraz wymaganą przepustowość.

- Jeśli podczas przesyłania pliku wystąpi problem i dane zostały uszkodzone, konieczne jest jedynie ponowne wysłanie kilku uszkodzonych plików RAR zamiast ponownego wysyłania całego dużego pliku.

- Ta metoda umożliwia również pobieranie oddzielnych „dysków” z różnych źródeł, jako wczesną próbę nowoczesnego pobierania segmentowego.

- W przypadku witryn hostingowych jednym kliknięciem, pobieranie wielu plików z jednego lub kilku źródeł może znacznie zwiększyć prędkość pobierania. Dzieje się tak, ponieważ nawet jeśli źródło (źródła) zapewnia wolne prędkości pobierania na poszczególnych dyskach, jednoczesne pobieranie kilku dysków pozwoli użytkownikowi osiągnąć znacznie większe prędkości pobierania.

Pomimo faktu, że wiele nowoczesnych programów ftp obsługuje pobieranie segmentowe, kompresja przez RAR, ZIP i rozbijanie plików nie uległy zmianie.

Wydania tytułów oprogramowania często występują w dwóch formach. Pełna forma jest pełna wersja gry lub aplikacji, ogólnie wydany jako CD lub napęd DVD-R obrazów dysków ( BIN lub ISO plików). Rip to cut-down wersja tytułu, w którym dodatki zawarte na prawowitego DVD / CD (zazwyczaj PDF podręczniki, pliki pomocy, tutoriale i nośników audio / wideo) są pomijane. W przypadku zgrywania gry na ogół usuwane są wszystkie materiały wideo z gry, a dźwięk jest kompresowany do formatu MP3 lub Vorbis , który przed rozpoczęciem odtwarzania musi zostać zdekodowany do oryginalnej postaci. Te ripowania są dziś bardzo rzadkie, ponieważ większość nowoczesnych łączy szerokopasmowych może z łatwością obsłużyć pełne pliki, a dźwięk jest zwykle już w jakiś sposób skompresowany przez oryginalnego producenta.

Warez i złośliwe oprogramowanie

Istnieje powszechne przekonanie, że strony warez stanowią wysokie ryzyko pod względem złośliwego oprogramowania . Ponadto istnieje kilka artykułów wskazujących, że rzeczywiście istnieje korelacja między witrynami warez/udostępniania plików a złośliwym oprogramowaniem . W szczególności jedno z badań pokazuje, że spośród wszystkich domen sklasyfikowanych jako pirackie 7,1% jest zainfekowanych (podczas gdy spośród domen losowych tylko 0,4% było zainfekowanych); inne badanie utrzymuje, że „złośliwość” treści witryn sklasyfikowanych jako pirackie (w szczególności witryn warez ) jest najwyższa spośród wszystkich przebadanych kategorii witryn. Domeny związane z narzędziami ochrony przed kopiowaniem należą do najbardziej złośliwych witryn. Inne badanie dotyczyło w szczególności narzędzi ochrony przed kopiowaniem, takich jak cracki i generatory kluczy. Doszli do wniosku, że większość tych programów ma na celu zainfekowanie komputera użytkownika jednym lub kilkoma rodzajami złośliwego oprogramowania. Szansa, że użytkownik końcowy zostanie narażony na szkodliwy kod podczas pracy ze złamanymi aplikacjami lub grami, wynosi ponad 50%.

Te dane statystyczne mogą być jednak wątpliwe, ponieważ większość znanych programów antywirusowych ma tendencję do klasyfikowania KeyGens jako wirusów a priori , chociaż większość keygenów w żaden sposób nie infekuje komputerów użytkowników.

Z drugiej strony zainfekowanie warezem bezpośrednio ze sceny warezów jest bardzo nietypowym zjawiskiem. Złośliwa zawartość jest zwykle dodawana na późniejszym etapie przez strony trzecie.

Dane demograficzne

Traderzy Warez mają wiele podobieństw zarówno do hakerów, jak i crackerów. Podstawowe grupy dystrybucyjne warez zawierają jeden cracker, który uniemożliwia działanie wszystkich technologii chronionych przed kopiowaniem w warezach. W przeciwieństwie do typowego wieku hakera i crackera, ogólny wiek i dane demograficzne tradera warez to starsi i żonaci specjaliści IT. Potrzeba uwagi to kolejne podobieństwo między grupami, a także przekonanie, że własność cyfrowa powinna być wolna.

Zobacz też

Bibliografia

Dalsza lektura

- Chandra, Priyank (2016). „Porządek w scenie Warez: Wyjaśnienie podziemnej społeczności wirtualnej za pomocą CPR Framework” . Materiały z konferencji CHI 2016 na temat czynnika ludzkiego w systemach komputerowych . Chi '16. New York, NY: Association for Computing Machinery (ACM) (maj): 372–383. doi : 10.1145/2858036.2858341 . Numer ISBN 9781450333627. S2CID 15919355 . Źródło 26 sierpnia 2016 .

- Witt, Stephen (2015). Jak muzyka się uwolniła: koniec przemysłu, przełom wieków i pacjent zero piractwa . Londyn: Pingwin. s. 71f, 88f. 99, 105ff, 139ff, 161ff, 183, 217, 226, 268ff i passim . Numer ISBN 978-0698152526. Źródło 26 sierpnia 2016 .

- Schwabach, Aaron (2014). Internet i prawo: technologia, społeczeństwo i kompromisy . Kolekcja akademicka EBSCO ebook (2nd, poprawiona ed.). Santa Barbara, Kalifornia: ABC-CLIO. s. 247f i passim . Numer ISBN 978-1610693509. Źródło 26 sierpnia 2016 .Wcześniejsze wydanie to Schwabach, A. (2006). Internet i prawo… . Problemy współczesnego świata ABC-CLIO. s. 307–309 oraz passim . Numer ISBN 978-1851097319., z tym samym wydawcą i datą dostępu.

- Rosokoff, Jacqueline (02.02.2012). „Zasady, których muszą przestrzegać wszystkie cyfrowe usługi muzyczne” (wpis na blogu) . TuneCore . Brooklyn, NY: TuneCore , Inc . Źródło 26 sierpnia 2016 .

- Goldman, Eric (2005), „Wyzwania regulacji handlu Warez”, „ Social Science Computer Review”, tom. 23, nr 24, patrz [4] .

- Rehn, Alf (2004). „Polityka kontrabandy: Gospodarki honoru sceny warez”. Czasopismo Społeczno-Ekonomiczne . 33 (3, lipiec): 359-374. doi : 10.1016/j.socec.2003.12.027 . S2CID 46154259 .

- Goldman, Eric (2004). „Warez Trading i karne naruszenie praw autorskich”. Czasopismo Towarzystwa Praw Autorskich USA . 51 (2): 395–436, zwł. 427. SSRN 487163 .Zobacz także Goldman, Eric (2004-01-07), „Warez Trading and Criminal Copyright Infringement”, dokument roboczy, [5] lub [6] .

Zewnętrzne linki

- 2600 A Guide to Piracy – artykuł na temat sceny warezowej (skany tekstu jawnego i obrazów ASCII z 2600: The Hacker Quarterly )

- „The Shadow Internet” – artykuł o współczesnych „najlepszych witrynach” warezowych w Wired News .

- Darknet i przyszłość dystrybucji treści

- BSA – Globalne badanie dotyczące piractwa – 2005 ( PDF )

- BSA – Globalne Badanie Piractwa – 2004 (PDF)

- Nakaz niewłaściwego zachowania – Struktura nielegalnego przedsięwzięcia Alfa Rehna. Studium nielegalnej subkultury zwanej „sceną warezową”. (PDF)

- Pliki tekstowe dotyczące piractwa – historyczna kolekcja dokumentów wydanych przez osoby związane z warezami .

- Warez Trading i Criminal Copyright Infringement – artykuł na temat handlu warezami i prawa, w tym podsumowanie amerykańskich postępowań w ramach ustawy o No Electronic Theft Act.