Książki o kryptografii - Books on cryptography

Książki o kryptografii od dawna ukazywały się sporadycznie i o bardzo zróżnicowanej jakości. Dzieje się tak pomimo kuszącego, choć powierzchownego paradoksu, że w wysyłaniu poufnych wiadomości najważniejsza jest tajemnica — patrz zasada Kerckhoffsa .

W przeciwieństwie do tego, rewolucje w kryptografii i bezpiecznej komunikacji od lat 70. są dobrze opisane w dostępnej literaturze.

Wczesna historia

Wczesnym przykładem księgi o kryptografii było dzieło rzymskie, obecnie zaginione i znane tylko z odniesień. Wiele wczesnych prac kryptograficznych było ezoterycznych, mistycznych i/lub promujących reputację; Ponieważ kryptografia była tajemnicza, było wiele okazji do takich rzeczy. Co najmniej jedna praca Trithemiusa została zakazana przez Kościół Katolicki i umieszczona w Index Librorum Prohibitorum jako dotycząca czarnej magii lub czarów. Wielu pisarzy twierdziło, że wynaleźli niezniszczalne szyfry . Żaden nie był, chociaż czasami ustalenie tego zajęło dużo czasu.

W XIX wieku ogólny standard nieco się poprawił (np. prace Auguste Kerckhoffsa , Friedricha Kasiskiego i Étienne Bazeriesa ). Pułkownik Parker Hitt i William Friedman na początku XX wieku również napisali książki o kryptografii. Ci autorzy i inni w większości porzucili mistyczny lub magiczny ton.

Literatura otwarta a literatura niejawna

Wraz z wynalezieniem radia większość łączności wojskowej stała się bezprzewodowa, co pozwalało na przechwycenie przez wroga znacznie łatwiej niż podsłuchiwanie linii naziemnej. Zwiększyło to potrzebę ochrony komunikacji. Pod koniec I wojny światowej kryptografia i jej literatura zaczęły być oficjalnie ograniczane. Jedynym wyjątkiem był 1931 książka The American Chamber Czarnego przez Herbert Yardley , który dał pewien wgląd amerykańskich Kryptologicznych sukcesów, w tym telegramu Zimmermanna i łamaniu kodów japońskich podczas Naval konferencji w Waszyngtonie .

Lista

Przegląd kryptografii

- Bertram, Linda A. / Dooble, Gunther van / et al. (red.): Nomenklatura: Encyklopedia współczesnej kryptografii i bezpieczeństwa internetowego - od autokrypty i szyfrowania wykładniczego do kluczy odpornych na zerową wiedzę , 2019, ISBN 9783746066684 .

- Piper, Fred i Sean Murphy, Kryptografia: bardzo krótkie wprowadzenie ISBN 0-19-280315-8 Ta książka przedstawia główne cele, zastosowania, metody i rozwój kryptografii.

Znaczące książki

Znaczące książki na temat kryptografii obejmują:

- Aumasson, Jean-Philippe (2017), Poważna kryptografia: praktyczne wprowadzenie do współczesnego szyfrowania . Brak prasy skrobiowej, 2017, ISBN 9781593278267 . [1] Przedstawia nowoczesną kryptografię w czytelny sposób, odpowiedni dla praktyków, inżynierów oprogramowania i innych, którzy chcą nauczyć się kryptografii zorientowanej na praktykę. Każdy rozdział zawiera omówienie typowych błędów implementacji przy użyciu rzeczywistych przykładów i szczegóły, co może pójść nie tak i jak uniknąć tych pułapek.

- Aumasson, Jean-Philippe (2021), Słownik kryptograficzny: 500 smacznych smakołyków dla ciekawskiego kryptografa . No Starch Press, 2021, ISBN 9781718501409 . [2] Ostateczny słownik komputerowy z setkami definicji uporządkowanych alfabetycznie dla wszystkich rzeczy kryptograficznych. Książka zawiera również omówienie zagrożenia, jakie komputery kwantowe stanowią dla obecnych kryptosystemów oraz ukłon w stronę algorytmów post-kwantowych, takich jak schematy kryptograficzne oparte na sieciach.

- Bertram, Linda A. / Dooble, Gunther van: Transformacja kryptografii - podstawowe koncepcje szyfrowania, kamienie milowe, mega-trendy i trwałe zmiany w odniesieniu do tajnej komunikacji i jej nomenklatury, 2019, ISBN 978-3749450749 .

- Candela, Rosario (1938). Szyfr wojskowy komendanta Bazerie . New York: Cardanus Press, Ta książka szczegółowo opisuje łamanie słynnego kodu z 1898 r. stworzonego przez komendanta Bazeriesa, genialnego kryptoanalityka armii francuskiej.

- Sokolnik, Jan (1685). Cryptomenysis Patefacta, czyli Sztuka Tajnych Informacji Ujawnianych Bez Klucza . Jeden z najwcześniejszych tekstów angielskich dotyczących kryptografii.

- Ferguson, Niels i Schneier, Bruce (2003). Kryptografia praktyczna , Wiley, ISBN 0-471-22357-3 . Podstawa rozważania projektu kryptosystemu. Obejmuje zarówno algorytmy, jak i protokoły. Jest to dogłębne rozważenie jednego problemu kryptograficznego, w tym ścieżek, które nie zostały obrane i niektórych powodów. W momencie publikacji większość materiałów nie była dostępna w jednym źródle. Niektóre w ogóle nie były dostępne. Według autorów jest to (w pewnym sensie) kontynuacja Kryptografii Stosowanej .

- Gaines, Helen Fouché (1939). Kryptoanaliza , Dover, ISBN 0-486-20097-3 . Uważana za jedną z klasycznych książek na ten temat i zawiera wiele przykładowych tekstów zaszyfrowanych do praktyki. Odzwierciedla ona publiczną praktykę amatorską z okresu międzywojennego. Książka powstała jako jeden z pierwszych projektów American Cryptogram Association .

- Goldreich, Oded (2001 i 2004). Podstawy kryptografii . Wydawnictwo Uniwersytetu Cambridge. Przedstawia teoretyczne podstawy kryptografii w sposób szczegółowy i kompleksowy. Lektura obowiązkowa dla wszystkich zainteresowanych teorią kryptografii.

- Katz, Jonathan i Lindell, Yehuda (2007 i 2014). Wprowadzenie do współczesnej kryptografii , CRC Press. Prezentuje nowoczesną kryptografię na poziomie odpowiednim dla studentów, doktorantów lub praktyków. Zakłada dojrzałość matematyczną, ale prezentuje wszystkie niezbędne podstawy matematyczne i informatyczne.

- Konheim, Alan G. (1981). Kryptografia: elementarz , John Wiley & Sons, ISBN 0-471-08132-9 . Napisany przez jednego z członków zespołu IBM, który opracował DES .

- Mao, Wenbo (2004). Współczesna teoria i praktyka kryptografii ISBN 0-13-066943-1 . Aktualna książka o kryptografii. Porusza kwestie bezpieczeństwa, które można udowodnić i napisane z myślą o studentach i praktykach.

- Mel, HX i Baker, Doris (2001). Kryptografia odszyfrowana , Addison Wesley ISBN 0-201-61647-5 . Ten techniczny przegląd podstawowych komponentów kryptograficznych (w tym obszerne diagramy i grafiki) wyjaśnia ewolucję kryptografii od najprostszych koncepcji do niektórych nowoczesnych koncepcji. Opisuje podstawy klucza symetrycznego i asymetrycznych szyfrów kluczy, MAC, SSL, bezpieczną pocztę i IPsec. Nie jest wymagane żadne zaplecze matematyczne, chociaż w dodatku znajduje się pewne omówienie matematyki leżącej u podstaw krypto klucza publicznego/prywatnego.

- AJ Menezes , PC van Oorschot i SA Vanstone (1996) Handbook of Applied Cryptography ISBN 0-8493-8523-7 . Pod wieloma względami odpowiednik kryptografii stosowanej , ale nieco bardziej matematyczny. Dla skłonnych technicznie. Obejmuje kilka tematów meta-kryptograficznych, takich jak projektowanie systemu kryptograficznego . Jest to obecnie (2004) uważane za standardową pracę referencyjną w kryptografii technicznej.

- Paar, Christof i Jan Pelzl (2009). Zrozumienie kryptografii: podręcznik dla studentów i praktyków , Springer, ISBN 978-3-642-04100-6 . Bardzo przystępne wprowadzenie do kryptografii stosowanej, które obejmuje większość schematów o praktycznym znaczeniu. Nacisk kładziony jest na bycie podręcznikiem, tj. ma podejście pedagogiczne, wiele problemów i dalsze rozdziały do czytania. Główną grupą docelową są czytelnicy bez wykształcenia w czystej matematyce.

- Patterson, Wayne (1987). Kryptologia matematyczna dla informatyków i matematyków , Rowman & Littlefield, ISBN 0-8476-7438-X

- Rosułek, Mike (2018). Radość kryptografii Przedstawia współczesną kryptografię na poziomie odpowiednim dla studentów.

- Schneiera, Bruce'a (1996). Kryptografia stosowana , wyd. 2, Wiley, ( ISBN 0-471-11709-9 ). Najbardziej dostępny dostępny pojedynczy wolumin obejmujący współczesną praktykę kryptograficzną; jest dostępny dla osób nie zorientowanych matematycznie. Obszerna bibliografia, która może służyć jako wejście do literatury współczesnej. Jest to świetna książka dla początkujących, ale zauważ, że staje się nieco przestarzała — wiele ważnych schematów, takich jak AES lub kandydaci eSTREAM, całkowicie brakuje, inne, takie jak krzywe eliptyczne, są omówione tylko pobieżnie. Mniej bezpośrednio matematyczne niż niektóre inne, np. Menezes et al. Podręcznik Kryptografii Stosowanej .

- Mądry, Nigel (2004). Kryptografia: wprowadzenie ISBN 0-07-709987-7 . Podobny w intencji do kryptografii stosowanej, ale mniej wszechstronny. Obejmuje bardziej nowoczesne materiały i jest skierowany do studentów studiów licencjackich obejmujących takie tematy, jak teoria liczb i teoria grup, które zazwyczaj nie są omówione w książkach kryptograficznych.

- Stinson, Douglas (2005). Kryptografia: teoria i praktyka ISBN 1-58488-508-4 . Obejmuje tematy w stylu podręcznikowym, ale zawiera więcej szczegółów matematycznych niż zwykle.

- Młody, Adam L. i Moti Yung (2004). Złośliwa kryptografia: ujawnianie kryptowirusologii, ISBN 0764568469 , ISBN 9780764568466 , John Wiley & Sons. Obejmuje tematy dotyczące wykorzystania kryptografii jako narzędzia ataku w systemach, jakie wprowadzono w latach 90.: Kleptography, która zajmuje się ukrytym podkopywaniem kryptosystemów, oraz, bardziej ogólnie, Cryptovirology, która przewidywała Ransomware, w którym kryptografia jest wykorzystywana jako narzędzie do wyłączania systemów komputerowych, w sposób, który jest odwracalny tylko przez atakującego, co zwykle wymaga zapłaty okupu.

- Waszyngton, Lawrence C. (2003). Krzywe eliptyczne: teoria liczb i kryptografia ISBN 1-58488-365-0 . Książka skupiająca się na krzywych eliptycznych , zaczynająca się na poziomie licencjackim (przynajmniej dla tych, którzy ukończyli kurs z algebry abstrakcyjnej ) i przechodząca do znacznie bardziej zaawansowanych tematów, nawet na końcu dotykająca dowodu Andrew Wilesa na Taniyama-Shimura przypuszczenie, które doprowadziło do dowodu Wielkiego Twierdzenia Fermata .

- Walijski, Dominik (1988). Kody i kryptografia , Oxford University Press, Krótki podręcznik przeznaczony dla studentów. Trochę omówienia fundamentalnej teorii informacji. Wymaga pewnej dojrzałości matematycznej ; jest dobrze napisany i dostępny w inny sposób.

łamacze kodów

Od końca II wojny światowej do początku lat 80. większość aspektów współczesnej kryptografii była uważana za przedmiot szczególnej troski rządów i wojska i była chroniona przez zwyczaj, a w niektórych przypadkach przez ustawę. Najbardziej znaczące prace zostaną opublikowane na kryptografii w tym okresie jest niewątpliwie David Kahn „s Codebreakers , który został opublikowany w czasie (w połowie 1960 roku), kiedy praktycznie nie ma informacji na temat współczesnej praktyce kryptografii była dostępna. Kahn powiedział, że ponad dziewięćdziesiąt procent jego treści było wcześniej niepublikowanych.

Książka wywołała poważne zaniepokojenie w NSA pomimo braku informacji o konkretnych nowoczesnych praktykach kryptograficznych, do tego stopnia, że po nieudanej próbie zapobieżenia opublikowaniu książki pracownicy NSA zostali poinformowani, że nawet nie uznają istnienia książki, jeśli zostaną o to poproszeni. W armii amerykańskiej samo posiadanie kopii przez personel kryptograficzny było podstawą do pewnych poważnych podejrzeń. Być może największym znaczeniem książki był wpływ, jaki wywarła na następne pokolenie kryptografów. Whitfield Diffie skomentował w wywiadach wpływ, jaki na niego wywarł.

Środowisko/kontekst kryptograficzny lub bezpieczeństwo

- Schneier, Bruce – Secrets and Lies , Wiley, ISBN 0-471-25311-1 , omówienie kontekstu, w którym działa kryptografia i kryptosystemy. Kryptografia praktyczna zawiera również pewien materiał kontekstowy w dyskusji na temat projektowania systemu kryptograficznego .

- Schneier, Bruce - Beyond Fear: Myślenie rozsądnie o bezpieczeństwie w niepewnym świecie , Wiley, ISBN 0-387-02620-7

- Anderson, Ross – Security Engineering , Wiley, ISBN 0-471-38922-6 ( wersja online ), zaawansowane omówienie zagadnień bezpieczeństwa komputerowego, w tym kryptografii. Obejmuje znacznie więcej niż tylko kryptografię. Krótkie informacje na większość tematów ze względu na szeroki zakres. Dobrze napisane, zwłaszcza w porównaniu do zwykłego standardu.

- Edney, Jon i Arbaugh, William A – Real 802.11 Security: Wi-Fi Protected Access and 802.11i , Addison-Wesley, ISBN 0-321-13620-9 , dotyczy wykorzystania kryptografii w sieciach Wi-Fi . Zawiera szczegółowe informacje o zabezpieczonym dostępie do sieci Wi-Fi (opartym na specyfikacji IEEE 802.11i ). Książka jest nieco nieaktualna, ponieważ została napisana przed sfinalizowaniem IEEE 802.11i, ale większość jej treści jest nadal przydatna dla tych, którzy chcą dowiedzieć się, jak szyfrowanie i uwierzytelnianie odbywa się w sieci Wi-Fi.

Prace odtajnione

- Boak, David G. Historia bezpieczeństwa komunikacji w USA (tom I i II); David G. Boak Lectures , National Security Agency (NSA), 1973, Szczera, szczegółowa i często humorystyczna seria wykładów wygłoszonych dla nowych pracowników NSA przez wieloletniego informatora, w dużej mierze odtajniona od 2015 roku.

- Callimahos, Lambros D. i Friedman, William F. Military Cryptanalytics . (Częściowo) odtajniony tekst przeznaczony jako podręcznik szkoleniowy dla kryptoanalityków NSA .

- Friedman, William F. , Six Lectures on Cryptology , National Cryptology School, US National Security Agency, 1965, odtajnione 1977, 1984

- Friedman, William F. (14 października 1940). „Wstępny raport historyczny dotyczący rozwiązania maszyny typu „B” (PDF) . Zarchiwizowane z oryginału (PDF) 4 kwietnia 2013 r. (Jak złamano japoński fioletowy szyfr, odtajniono 2001)

Historia kryptografii

- Bamford, James , The Puzzle Palace : A Report on America's Most Secret Agency (1982) ( ISBN 0-14-006748-5 ) oraz nowszy Body of Secrets: Anatomy of the Ultra-Secret National Security Agency (2001). Pierwsza jest jedną z niewielu książek o NSA rządu USA. Druga dotyczy również NSA, ale koncentruje się bardziej na jej historii. W Body of Secrets znajduje się bardzo interesujący materiał dotyczący amerykańskich prób ( misja TICOM ) zbadania niemieckich wysiłków kryptograficznych natychmiast po zakończeniu II wojny światowej.

- Gustave Bertrand , Enigma ou la plus grande énigme de la guerre 1939-1945 (Enigma: największa zagadka wojny 1939-1945), Paryż, 1973. Pierwsze publiczne ujawnienie na Zachodzie zerwania Enigmy przez szefa francuskiej kryptografii wojskowej przed II wojną światową. Pierwsze publiczne ujawnienie na świecie zostało dokonane w pierwszej edycji Bitwy o tajemnice autorstwa nieżyjącego już Władysława Kozaczuka.

- James Gannon , Kradzież sekretów, opowiadanie kłamstw: jak szpiedzy i łamacze kodów pomogli ukształtować XX wiek , Waszyngton, DC, Brassey's, 2001: przegląd najważniejszych XX-wiecznych epizodów w kryptologii i szpiegostwie , szczególnie w odniesieniu do sprzeniewierzenia się zasługi za rzucające się w oczy osiągnięcia .

- Kahn, David – The Codebreakers (1967) ( ISBN 0-684-83130-9 ) Jednotomowe źródło historii kryptograficznej, przynajmniej dla wydarzeń do połowy lat 60. (tj. tuż przed DES i publicznym wydaniem od kryptografii asymetrycznej klucz ). Dodany rozdział dotyczący nowszych wydarzeń (w najnowszym wydaniu) jest dość cienki. Kahn napisał inne książki i artykuły na temat kryptografii i historii kryptografii. Są bardzo cenione.

- Kozaczuk Władysław , Enigma: Jak niemieckiej maszyny szyfrującej został uszkodzony, a jak to było czytane przez aliantów w czasie II wojny światowej , edytowane i tłumaczone przez Christophera Kasparek , Frederick, MD, 1984: historii cryptological wysiłków przeciwko Enigmy, koncentrując się na wkład matematyków polskich Mariana Rejewskiego , Jerzego Różyckiego i Henryka Zygalskiego ; szczególnie interesujące dla specjalistów będzie kilka załączników technicznych autorstwa Rejewskiego.

- Levy, Steven – Crypto: How the Code Rebels Beat the Government — Saving Privacy in the Digital Age (2001) ( ISBN 0-14-024432-8 ): dziennikarski przegląd rozwoju publicznych technik kryptograficznych i kontekstu regulacyjnego w USA dla kryptografia. To jest opis poważnego konfliktu politycznego.

- Singh, Simon , The Code Book ( ISBN 1-85702-889-9 ): anegdotyczne wprowadzenie do historii kryptografii. Obejmuje nowsze materiały niż nawet poprawione wydanie The Codebreakers Kahna . Czytelnie napisany i całkiem czytelny. Zawarty w zestawie konkurs kryptoanalityczny został wygrany, a nagroda przyznana, ale zaszyfrowane teksty nadal są warte spróbowania.

- Bauer, FL , Decrypted Secrets , Ta książka jest niezwykła. Jest to zarówno historia kryptografii, jak i dyskusja na tematy matematyczne związane z kryptografią. W swojej recenzji David Kahn powiedział, że uważa ją za najlepszą książkę, jaką przeczytał na ten temat. To w zasadzie dwie księgi, w mniej lub bardziej naprzemiennych rozdziałach. Oryginalnie w języku niemieckim, a tłumaczenie pokazuje to miejscami. Niektóre zaskakujące treści, np. w dyskusji sekretarza stanu prezydenta Edgara Hoovera, Henry'ego Stimsona.

- Budiansky, Stephen , Battle of Wits : jednotomowa historia kryptografii w czasie II wojny światowej. Jest dobrze napisany, dobrze zbadany i odpowiedzialny. Materiał techniczny (np. opis kryptoanalizy Enigmy ) jest ograniczony, ale jasno przedstawiony.

- Budiansky, Stephen , Code Warriors: Codebreakers NSA i tajna wojna wywiadowcza przeciwko Związkowi Radzieckiemu (Knopf, 2016). ( ISBN 0385352662 ): Rozległa , dogłębna historia NSA, której słynny „kult milczenia” pozostawił agencję owianą tajemnicą przez dziesięciolecia.

- Prados, John – Combined Fleet Decoded , Relacja z kryptografii na Pacyfiku podczas II wojny światowej ze szczególnym uwzględnieniem strony japońskiej. Odzwierciedla szeroko zakrojone badania w źródłach japońskich i ostatnio dostępnych materiałach amerykańskich. Zawiera materiały niedostępne wcześniej lub niedostępne.

- Marks, Leo , Między jedwabiem a cyjankiem: historia Codemakera, 1941-1945 (HarperCollins, 1998). ( ISBN 0-684-86780-X ). Humorystyczny, ale pouczający opis tworzenia i łamania kodów w brytyjskim kierownictwie operacji specjalnych II wojny światowej .

- Mundy, Liza , Code Girls, (Hachette Books, 2017) ( ISBN 978-0-316-35253-6 ) Relacja niektórych z tysięcy kobiet rekrutowanych do amerykańskiej pracy kryptologicznej przed i podczas II wojny światowej, w tym czołowych analityków, takich jak jako Elizebeth Smith Friedman i Agnes Meyer Driscoll , mniej znani, ale wybitni współpracownicy, jak Genevieve Grotjan Feinstein i Ann Zeilinger Caracristi i wielu innych, oraz jak kobiety dokonały strategicznej zmiany w wojnie.

- Yardley, Herbert , The American Black Chamber ( ISBN 0-345-29867-5 ), klasyczna relacja z 1931 r. o amerykańskim łamaniu kodów podczas i po I wojnie światowej ; oraz Chinese Black Chamber: An Adventure in Espionage ( ISBN 0-395-34648-7 ), o współpracy Yardleya z rządem chińskim w latach tuż przed II wojną światową . Yardley cieszy się niesłabnącą reputacją upiększania, a niektóre materiały zawarte w tych książkach są mniej niż wiarygodne. Amerykańska Czarna Izba została napisana po zamknięciu operacji prowadzonej przez Yardleya przez sekretarza stanu Henry'ego L. Stimsona i armię amerykańską na tej podstawie, że „panowie nie czytają sobie nawzajem poczty”.

Prace historyczne

- Abu Yusuf Yaqub ibn Ishaq al-Sabbah Al-Kindi , (Manuscript on Deciphering Cryptographic Messages), IX wiek zawierał pierwsze znane wyjaśnienie kryptoanalizy analizy częstotliwości

- Michel de Nostredame , XVI-wieczny prorok słynący od 1555 roku z przepowiedni, znany szeroko ze swoich zestawów czterojęzycznych „ Les Propheties ” skomponowanych z czterech języków w zaszyfrowany tekst, rozszyfrowanych w serii zatytułowanej „ Rise to Consciousness ” (Deschausses, M., Outskirts Press, Denver, Kolorado, listopad 2008).

- Roger Bacon (angielski zakonnik i erudyta), List o tajnych dziełach sztuki i nieważności magii , XIII wiek, prawdopodobnie pierwsza europejska praca na temat kryptografii od czasów klasycznych, napisana po łacinie i niedostępna powszechnie wtedy i obecnie

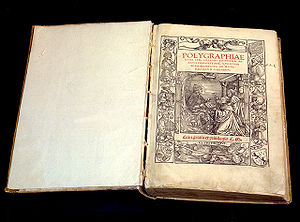

- Johannes Trithemius , Steganographia ("Ukryte pismo"), napisana ok. 1930 r. 1499; pub 1606, zakazany przez Kościół Katolicki 1609 jako rzekoma dyskusja o magii , patrz Polygraphiae (poniżej).

- Johannes Trithemius , Polygraphiae Libri Sex („Sześć ksiąg o poligrafii”), 1518, pierwsza drukowana książka o kryptografii (w tamtych czasach uważana przez niektórych obserwatorów za naprawdę o magii)

- Giovan Battista Bellaso , La cifra del. Syg. Giovan Battista Bellaso , 1553, pierwszy pub szyfru szeroko błędnie przypisywany Vigenère.

- Giambattista della Porta , De Furtivis Literarum Notis ("O ukrytych znakach na piśmie"), 1563.

- Blaise de Vigenère , Traicte de Chiffres , 1585.

- Gustavus Selenus , Cryptomenytics , 1624, (nowoczesny angielski trans przez JWH Walden)

- John Wilkins , Mercury , 1647, najwcześniejsza drukowana książka w języku angielskim o kryptografii

- Johann Ludwig Klüber , Kryptographik Lehrbuch der Geheimschreibekunst ("Kryptologia: Instrukcja sztuki tajnego pisania"), 1809.

- Friedrich Kasiski , Die Geheimschriften und die Dechiffrierkunst ("Tajne pisanie i sztuka deszyfrowania"), publikacja 1863, zawiera pierwszy publiczny opis techniki kryptoanalizy polialfabetycznych szyfrów.

- Etienne Bazeries , Les Chiffres secrets dévoilés („ Ujawniono tajne szyfry”) około 1900.

- Émile Victor Théodore Myszkowski , Cryptographie indéchiffrable : basee sur de nouvelles combinaisons rationelles ("Niezniszczalna kryptografia"), opublikowana w 1902 r.

- William F. Friedman i inni, The Riverbank Publications , seria broszur napisanych podczas i po I wojnie światowej, które są uważane za przełomowe dla współczesnej kryptoanalizy, w tym nr. 22 na indeksie zbiegów okoliczności .

Fikcja

- Neal Stephenson – Cryptonomicon (1999) ( ISBN 0-06-051280-6 ) Przygody niektórych łamaczy kodów z okresu II wojny światowej i ich współczesne potomstwo.

- Edgar Allan Poe – „ The Gold-Bug ” (1843) Ekscentryczny mężczyzna odkrywa starożytny pergamin zawierający kryptogram, który po rozwiązaniu prowadzi do odkrycia zakopanego skarbu. Zawiera obszerny dyskurs na temat metody rozwiązywania prostego szyfru .

- Sir Arthur Conan Doyle – Tańczący mężczyźni . Holmes angażuje się w sprawę, w której znajdują się pozostawione wiadomości. Są napisane szyfrem podstawieniowym, który Holmes szybko dostrzega. Rozwiązanie szyfru prowadzi do rozwiązania sprawy.

- Ken Follett – Klucz do Rebeki (1980), powieść szpiegowska z czasów II wojny światowej, której fabuła obraca się wokół wysiłków bohaterów, aby z biegiem czasu zaszyfrować szyfr książkowy .

- Clifford B. Hicks – Alvin's Secret Code (1963), powieść dla dzieci wprowadzająca w podstawy kryptografii i kryptoanalizy.

- Robert Harris – Enigma (1995) ( ISBN 0-09-999200-0 ) Powieść częściowo osadzona w brytyjskim centrum łamania kodów z czasów II wojny światowej w Bletchley Park .

- Ari Juels – Tetraktys (2009) ( ISBN 0-9822837-0-9 ) Stawia klasycystę, który został kryptografem, przeciwko starożytnemu kultowi pitagorejskiemu. Napisany przez głównego naukowca RSA Labs.

- Dan Brown - Digital Fortress (1998), thriller zanurza się w kryptologii NSA, dając czytelnikom nowoczesne i zorientowane na technologię spojrzenie na modne łamanie kodów.

- Max Hernandez - Thieves Emporium (2013), powieść badająca, jak zmieni się świat, jeśli kryptografia umożliwi w pełni dwukierunkową anonimową komunikację. Technicznie dokładny dokument, pokazuje skutki krypto z punktu widzenia obywatela, a nie NSA.

- Barry Eisler , Linia uskoków (2009) ISBN 978-0-345-50508-8 . Thriller o wyścigu do oprogramowania ( typu kryptowirusologia ), które jest w stanie zamknąć cyberprzestrzeń.

Bibliografia

Zewnętrzne linki

- Lista i recenzje dużej liczby książek z kryptografii

- Długa lista utworów beletrystycznych, w których wykorzystanie kryptologii jest istotnym elementem fabuły. Lista jest w języku angielskim.

- Spis cech kryptografii w literaturze — spis w języku niemieckim . Nawiązuje do powyższej listy angielskiej.